National Security Agency

| National Security Agency | |||||||||||||

Drapeau. |

Insigne de la NSA depuis 1966[1]. | ||||||||||||

| Création | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Affiliation | Département de la Défense des États-Unis | ||||||||||||

| Juridiction | Gouvernement fédéral des États-Unis | ||||||||||||

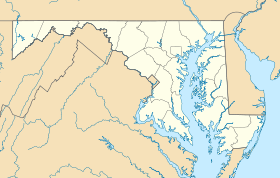

| Siège | |||||||||||||

| Coordonnées | 39° 06′ 32″ N 76° 46′ 12″ O / 39.109, -76.7739° 06′ 32″ N 76° 46′ 12″ O / 39.109, -76.77 | ||||||||||||

| Employés | 21 650 en 2012[2] | ||||||||||||

| Budget annuel | 10,2 milliards de dollars américains en 2012[2] | ||||||||||||

| Activité(s) | Renseignement d'origine électromagnétique, sécurité des systèmes d'information | ||||||||||||

| Direction | Amiral Michael S. Rogers (directeur) Richard Ledgett (directeur adjoint) | ||||||||||||

| Agence mère | Département de la Défense des États-Unis Membre de l'Intelligence Community | ||||||||||||

| Site web | http://www.nsa.gov | ||||||||||||

| Géolocalisation du siège | |||||||||||||

| Géolocalisation sur la carte : Maryland

Géolocalisation sur la carte : États-Unis

| |||||||||||||

| |||||||||||||

| modifier | |||||||||||||

La National Security Agency (NSA, « Agence nationale de la sécurité ») est un organisme gouvernemental du département de la Défense des États-Unis, responsable du renseignement d'origine électromagnétique et de la sécurité des systèmes d'information et de traitement des données du gouvernement américain.

Le Central Security Service (CSS) est une agence qui loge dans les mêmes bureaux que la NSA et qui a été créée dans le but de coordonner les efforts des sections de cryptographie de la NSA et de l'armée des États-Unis.

Missions

La NSA/CSS est chargée de diriger les activités de cryptologie du gouvernement américain. La cryptologie, selon sa définition, comprend deux missions principales :

- Signals Intelligence (SIGINT), c'est-à-dire le renseignement d'origine électromagnétique ;

- Information Assurance (IA), la sécurité des systèmes de communications et de traitement des données.

Par ailleurs elle rend techniquement possibles les Computer Network Operations (CNO)[3], c'est-à-dire les opérations d'attaque, de défense et de renseignement menées sur les réseaux informatiques.

En pratique, la NSA est le seul collecteur et traiteur de communications intelligence (renseignement venant de l'interception de communications), le principal (mais pas le seul) traitant de Foreign Instrumentation Signals Intelligence (FISINT), et coordonne le programme d' Electronic Intelligence (ELINT) depuis 1958. La NSA est également chargée depuis les années 1980 de la formation des services du gouvernement à l'Operations Security (OPSEC).

La NSA dirige l’US Cryptologic System (USCS)[note 1] qui englobe les entités du gouvernement américain chargées du SIGINT et de l'IA[4]. En plus de la NSA, l'USCS comprend les Service Cryptologic Components (SCC, « composants cryptologiques des services », c'est-à-dire les éléments chargés du SIGINT des forces armées des États-Unis)[note 2] et des milliers de personnes chargées du SIGINT dans divers commandements et unités militaires de par le monde. La NSA contrôle aussi les opérations de SIGINT de la Central Intelligence Agency (CIA) et notamment leur service conjoint de collecte clandestine de renseignement, le Special Collection Service (SCS)[5].

Histoire

Origine

Au cours de la Seconde Guerre mondiale, le renseignement d'origine électromagnétique (Communications Intelligence ou COMINT) joua un rôle important dans la conduite de la guerre par les États-Unis. Les « éléments cryptologiques des services » (éléments des forces armées des États-Unis chargés de l'écoute et du décryptage des communications ennemies) de l'US Army et de l'US Navy remportèrent, en coopération avec leurs homologues britanniques, de nombreux succès contre les communications japonaises et allemandes dans les opérations Magic et Ultra. Combinés à la radiogoniométrie (direction finding ou DF), l'analyse de trafic et l'exploitation du texte diffusé en clair (non chiffré), le COMINT fournit énormément de renseignements[6].

De la guerre dériva une certaine culture marquée par :

- l'importance du COMINT

- la nécessité de maintenir le secret à son sujet pour que l'ennemi ne sache pas que ses codes étaient décryptés et continue à les utiliser. Cela conduisit à limiter sévèrement la circulation des informations issues du COMINT, au risque d'en tenir à l'écart ceux en ayant besoin[7],[note 3]

- le besoin de concentrer d'importantes ressources humaines et matérielles pour attaquer des systèmes de chiffrage complexes. Les États-Unis et le Royaume-Uni avaient collaboré efficacement contre Enigma, mais la rivalité entre l'Army et la Navy avait conduit à une répartition séparée des tâches entre les deux services.

Peu avant la fin de la guerre, un Target Intelligence Committee (TICOM) fut chargé de déterminer quelles avaient été les performances des services cryptographiques des pays de l'Axe, et éviter que d'éventuels moyens « ne tombent en des mains non autorisées »[8]. Une de ses équipes trouva le personnel et le matériel d'un service allemand de décryptage qui avait réussi à intercepter les messages soviétiques de plus haut niveau transmis par un radiotélétype multiplexé dit « Russian Fish ». Ce travail allemand semble avoir formé la base des interceptions américaines ultérieures des radiotélétypes soviétiques[9].

Après la fin de la guerre, les services cryptologiques furent massivement démobilisés. Leurs effectifs passèrent de 37 000 au moment de la capitulation du Japon à 7 500 en décembre 1945[10]. Les effectifs restants s'attaquèrent à de nouveaux objectifs : l'URSS, les communistes chinois, la France et la Grèce. À la mi-1946, la moitié des rapports du service cryptologique de l'US Army étaient dérivés de l'interception de communications françaises[11]. L'US Army avait créé une section ciblant l'URSS dès février 1943[12], et à la fin de la guerre, plus de 100 soldats et près de 200 marins travaillaient sur les communications soviétiques. À cette époque, les Américains et les Britanniques conclurent un accord verbal de coopération sur ce projet, qui reçut le nom de code Bourbon. C'est sur cette base que fut ultérieurement construit l'accord UKUSA[13]. À partir de 1946, les cryptologues américains et britanniques parvinrent à « casser » plusieurs systèmes de chiffrage soviétiques importants. De cette année jusqu'au début 1949, plus de 12 500 messages de l'armée russe et plus de 21 000 messages de la marine soviétique furent ainsi décryptés[14]. Parallèlement, une opération séparée, le projet Venona, aboutit au décryptage de télégrammes chiffrés du KGB envoyés plusieurs années auparavant, révélant notamment l'existence d'espions soviétiques au sein du projet Manhattan et les « cinq de Cambridge »[15].

Mais ces progrès furent rapidement contrés par une série de changements dans les systèmes et procédures de chiffrage soviétiques à partir de novembre 1947 et qui culminèrent en 1948. Les systèmes soviétiques que les Américains et Britanniques décryptaient furent changés les uns après les autres. Bien que les disparitions de ces systèmes s'étalèrent sur plusieurs mois, et qu'aucune n'eut lieu en fin de semaine, les cryptanalystes américains appelèrent le désastre « Black Friday » (« vendredi noir »)[16]. Bon nombre de communications importantes passèrent par câble au lieu de la radio, déjouant les interceptions. Sur les canaux radio restant utilisés, de nouvelles machines à chiffrer furent introduites, et les procédures de sécurité furent largement améliorées. Ce fut un désastre pour le renseignement américain, auquel il fallut six ans pour commencer à récupérer le terrain perdu[17].

La responsabilité du « Black Friday » a souvent été attribuée par les anciens de la NSA à William Weisband, un linguiste de l'AFSA travaillant sur le problème soviétique, qui fut suspecté en 1950 par le FBI d'avoir été un agent communiste ; le FBI ne put jamais déterminer si Weisband avait passé des informations aux Soviétiques. Son cas causa une certaine paranoïa dans la profession et contribua à l'attitude très restrictive de la NSA dans la diffusion de ses informations[18].

Armed Forces Security Agency (AFSA)

En 1947, l'Army et la Navy furent rejointes par une nouvelle armée, l'Air Force, qui ne tarda pas à créer son propre service cryptologique[19]. Pendant ces années, plusieurs forces poussèrent vers une unification des services cryptologiques : le comité du Congrès sur l'attaque de Pearl Harbor, qui recommanda en 1946 une telle unification, des cryptologues qui sentaient le besoin de concentrer leurs moyens réduits, et le secrétaire de l'armée pour des raisons financières. Après une opposition initiale de la Navy et de l'Air Force, le secrétaire à la Défense créa l'Armed Forces Security Agency (AFSA) le 20 mai 1949, et la plaça sous les ordres du Joint Chiefs of Staff (JCS)[20].

L'AFSA fut créée en lui transférant environ 80 % du personnel des services cryptologiques de l'Army et de la Navy affectés dans la zone de Washington, limitant ces derniers au rôle de collecte du renseignement sur le terrain. Mais cette structure laissait les stations d'écoutes sous l'autorité des services cryptologiques, l'AFSA n'ayant qu'une autorité indirecte sur eux. Le service de l'Air Force, lui, parvint à rester un service quasi indépendant. La rivalité interservices conduisit à la duplication d'efforts et à l'absence de coordination. Enfin, le fait que les décisions générales de l'AFSA devaient être votées à l'unanimité des services entraîna une paralysie du système. L'AFSA fut inefficace dès le départ et n'était qu'un service cryptologique de plus, sans apporter l'unification désirée du système cryptologique américain[21].

À la suite du « Black Friday », l'AFSA se concentra sur l'exploitation de communications soviétiques de bas niveau non chiffrées, qui devint la principale source de renseignement sur l'URSS et connut une forte expansion[22],[note 4]. Cette expansion demandait une importante concentration sur l'URSS, au détriment des autres pays : fin 1949, plus de la moitié du personnel travaillait sur le « problème soviétique », et le nombre de personnes travaillant sur les pays d'Asie à l'AFSA était passé de 261 à 112[23].

Lorsque la Corée du Nord déclencha la guerre de Corée en juin 1950, l'AFSA n'avait personne travaillant sur ce pays, et n'avait ni linguiste ni dictionnaire coréens[24].

Création

Le 24 octobre 1952, le président Harry S. Truman signe un mémorandum classifié top secret qui ordonne une réorganisation des activités d'interception des télécommunications. La NSA est formellement créée sur ordre du secrétaire de la Défense le 4 novembre 1952 par renommage de l'AFSA[25].

Les missions de la NSA sont définies par la National Security Council Intelligence Directive no 6, selon les besoins et ordres du directeur du renseignement national. Bien qu'elle appartienne au département de la Défense, la NSA agit pour l'ensemble de l'Intelligence Community.

Contrairement à la CIA, fondée de manière très officielle, la NSA est restée très secrète, et son existence ne fut officiellement reconnue qu'en 1957. Cet épisode fit gagner à la NSA son premier surnom, « No Such Agency » (« Une telle agence n'existe pas ») par les journalistes.

Opérations connues

Après la Seconde Guerre mondiale, la NSA a obtenu systématiquement des principales entreprises de télégraphie (RCA global, ITT World Communications et Western Union) l'accès aux messages circulant par câble (projet Shamrock[26]). L'interception des télécommunications se faisait au départ par le collectage des copies papier de télégrammes, puis par la remise de bandes magnétiques [27]. Selon la commission Church du Sénat américain (1975), la NSA sélectionnait environ 150 000 messages par mois, sur un total de 6 millions de messages par mois, pour en faire un compte rendu (soit 1 message sur 40[27]). Des milliers de messages étaient transférés à d'autres agences de renseignement pour analyse[27]. Lew Allen, alors directeur de la NSA, reconnaissait le 8 août 1975, devant la commission Pike, que « la NSA [interceptait] systématiquement les communications internationales, les appels téléphoniques comme les messages câblés »[27], dont « des messages adressés à des citoyens américains ou émanant d'eux »[28]. La NSA a organisé un sabotage des systèmes de chiffrage de la compagnie suisse Crypto AG, lui permettant de lire le trafic de messages diplomatiques et militaires codés de plus de 130 pays. L'intervention de la NSA se faisait via le propriétaire-fondateur de la compagnie, Boris Hagelin, et impliquait des visites périodiques de « consultants » américains travaillant pour la NSA, dont Nora L. Mackebee[29].

Le Central Security Service (CSS) a été créé en 1972 pour centraliser les activités de renseignement d'origine électromagnétique de théâtre effectuées par les composantes cryptologiques des forces armées des États-Unis (Service Cryptologic Components ou SCC). Lors de cette réorganisation, les SCC étaient l'US Army Security Agency, l'US Naval Security Group et l'US Air Force Security Service[30]. En 2012, ces SCC sont l'US Fleet Cyber Command, le Director of Intelligence de l'US Marine Corps, l'United States Army Intelligence and Security Command, l'US Air Force Intelligence, Surveillance, and Reconnaissance Agency, et le Deputy Assistant Commandant for Intelligence de l'US Coast Guard[31].

Au sein du département du Commerce des États-Unis, l'Office of Executive Support est chargé de disséminer à des firmes clés l'information obtenue à travers les agences de renseignement américaines[32].

La NSA, avec divers autres pays anglo-saxons, alliés dans le cadre du traité UKUSA, est à l'origine du système d'espionnage des communications Echelon. Depuis les années 1980, ce système est la principale source de renseignements de la NSA. Elle a été accusée, notamment à la suite d'un rapport de Duncan Campbell pour le Parlement européen, de s'occuper aussi d'espionnage industriel (ayant notamment fait échouer deux contrats Airbus).

Le IVe amendement de la Constitution des États-Unis et le Foreign Intelligence Surveillance Act (FISA) de 1978 interdisent aux agences gouvernementales d'espionner un citoyen américain sans mandat. Cependant, il est parfois difficile de déterminer, avec un système mondial automatisé d'interception comme Echelon, si une communication est destinée ou non à un citoyen américain. Pour contourner le IVe amendement, il a souvent été dit que la NSA pourrait demander à ses alliés étrangers les renseignements désirés sur des citoyens américains, même si, en principe, ceci est aussi interdit depuis le FISA et contraire au traité UKUSA.

En 1991, 12 tonnes de cocaïne appartenant au cartel de Cali sont saisies grâce à des informations fournies par la NSA[33]. En 1994, lors des négociations du GATT entre les États-Unis et l'Union européenne, Echelon aurait été utilisé pour connaître la position des différents pays de l'Union européenne et la stratégie de la Commission européenne.

En 2005, sur ordre du président des États-Unis George W. Bush, elle a procédé à l'écoute d'une énorme quantité de conversations téléphoniques (ainsi que l'enregistrement d'informations comme la date et la durée des appels ou les numéros de téléphone impliqués), l'ordre n'étant, d'après certains, pas légalement valide[34]. Pour la première fois, ces écoutes concernaient des appels à l'origine ou à destination des États-Unis, ce qui les rendent potentiellement illégales d'après les lois américaines.

En juin 2009, la NSA subit à nouveau une enquête du Congrès des États-Unis sur ses pratiques d'écoute électronique : elle aurait intercepté, sans surveillance ou autorisation judiciaire, plusieurs appels téléphoniques et plusieurs courriels de citoyens américains[35].

En juillet 2009, la NSA a dévoilé le projet de construction de l'Utah Data Center, un centre de traitement de données dont le coût final est estimé à 1,6 milliard de dollars[36],[37]. Opérationnel depuis septembre 2013, ce centre d'interception des communications est décrit comme le plus important des États-Unis et vraisemblablement du monde[38].

En juin 2015, des documents internes de la NSA divulgués par WikiLeaks et publiés par Libération et Médiapart, révèlent une nouvelle affaire d'espionnage, baptisée FranceLeaks. Ces documents révèlent que la NSA a espionné entre 2006 et 2012 les conversations des présidents français Jacques Chirac, Nicolas Sarkozy et François Hollande, ainsi que de certains membres du gouvernement et conseillers[39],[40].

Fin juillet 2015, Wikileaks dévoile que les États-Unis ont espionné de hauts responsables du gouvernement et d'entreprises japonais telles que Mitsubishi, ainsi que le gouverneur de la banque centrale Haruhiko Kuroda (en), depuis au moins septembre 2006[41].

Autre

Le , une fusillade éclate dans la matinée à l'entrée du quartier général de la NSA. Un homme est tué et un autre blessé[42].

Organisation

En 1974, un livre intitulé La CIA et le culte du renseignement indique qu'elle a 24 000 employés et un budget de 1,2 milliard de dollars (5,36 milliards de dollars valeur 2011) et qu'elle est alors la seconde plus grosse agence de renseignement américaine derrière l'Air Intelligence Agency[44].

Selon certaines estimations, le quartier général de la NSA utilise à lui seul assez d'électricité pour alimenter quatre Earth Simulators (l'ordinateur le plus puissant connu à la date du 20 septembre 2002).

Son budget prévu pour 2012 était de 10,2 milliards de dollars américains[2], sur un programme de renseignement national s'élevant à 53 milliards. Ce budget ne comprend pas celui des services cryptologiques des armées, de programmes communs CIA-NSA, et de possibles programmes de renseignement militaire.

En dépit du fait qu'elle soit le plus grand employeur de mathématiciens et d'utilisateurs de superordinateurs au monde[45], qu'elle possède un grand nombre d'ordinateurs, et un budget qui dépasse même celui de la CIA, l'agence a été remarquablement discrète jusqu'au dévoilement du réseau Echelon à la fin des années 90.

Effectifs

Les effectifs de la NSA ont considérablement varié au cours de son histoire, typiquement augmentant au cours des périodes de tensions de la guerre froide et diminuant lors des périodes de détente. Ses effectifs ont diminué avec la fin de la guerre froide puis augmenté depuis les attentats du 11 septembre 2001.

Dans les statistiques, il est important de distinguer les employés directs de la NSA du total comprenant aussi le personnel des services cryptographiques des différentes forces armées américaines :

| NSA | Total | |

|---|---|---|

| 1952 | 8 760 | 33 010 |

| 1960 | 12 120 | 72 560[46] |

| 1970 | 19 290[47] | 88 600[48] |

| 1979 | 16 542[47] | 41 000[48] |

| 1989-1990 | 26 679 (1990)[49] | 75 000 (1989)[50] |

| 1996 | ~21 500 | ~38 000[51] |

| 2012 | 21 650 | 35 083[2] |

Organigramme

La NSA évite généralement de rendre publiques des informations sur son organisation interne. La Public Law 86-36 lui permet même de ne pas être obligée à communiquer des informations non classifiées sur son organisation.

À l'origine, la NSA était organisée en « lignes fonctionnelles ». En 1956, elle fut réorganisée en une structure géographique dont elle garda les grandes lignes pendant le reste de la guerre froide. Son Office of Production (PROD) était divisé en quatre divisions opérationnelles[52] :

- ADVA (Advanced Soviet) : décryptage de chiffres soviétiques de haut niveau

- GENS (General Soviet) : traitement de chiffres soviétiques de moyen et bas niveau (principalement analyse de leur contenu)

- ACOM (Asian Communist) : traitement de chiffres des pays communistes asiatiques

- ALLO (All Others) : traitement de chiffres d'autres pays.

À la suite de la défection de Martin et Mitchell en 1960, les services de la NSA furent renommés et réorganisés. PROD devint le Directorate of Operations (direction des opérations, DO), chargé de la collecte et du traitement du SIGINT), qui était organisé en plusieurs « groupes » codés par une lettre et ayant chacun une spécialisation. Ses principaux groupes étaient[53] :

- A Group (bloc soviétique)

- B Group (pays communistes asiatiques et Cuba)

- G Group (reste du monde)

À ses côtés existaient le Directorate of Technology (DT) qui développait les nouveaux systèmes pour le DO, le Directorate of Information Systems Security chargé de protéger les communications du gouvernement américain, le Directorate of Plans, Policy and Programs qui servait d'état-major de l'agence, et le Directorate of Support Services qui s'occupait des fonctions logistiques et administratives.

En 1992, à la suite de la dislocation de l'URSS, le A Group fut étendu pour couvrir toute l'Europe et l'ex-URSS, et le B Group absorba le G Group pour couvrir le reste du monde[54]. En 1997, une autre réorganisation eut lieu, aboutissant à la création de deux groupes dont l'un se voulait adapté aux cibles transnationales[55] : le M Group (Office of Geopolitical and Military Production) et le W Group (Office of Global Issues and Weapons Systems).

En février 2001, la structure de la NSA subit une nouvelle réorganisation importante avec la disparition des directions existantes depuis près d'un demi-siècle, remplacées par deux directions spécialisées dans les deux missions principales de la NSA, les autres services étant centralisés sous l'autorité du directeur de la NSA ou son chef de cabinet[56] : le Signals Intelligence Directorate (SID) et l'Information Assurance Directorate (IAD).

En 2013, la NSA est décrite comme ayant cinq directions opérationnelles, trois centres opérationnels et plusieurs directions administratives :

- Signals Intelligence Directorate (SID) chargée du renseignement d'origine électromagnétique ;

- Information Assurance Directorate (IAD) chargée de la sécurité des systèmes d'information ;

- Research Directorate (RD) chargée de la recherche ;

- Technology Directorate (TD) chargée du développement ;

- Foreign Affairs Directorate (FAD) qui supervise les interactions avec des services de renseignement étrangers ;

- National Security Operations Center (NSOC) qui est le centre national de gestion de crise du renseignement électronique et de sécurité ;

- NSA/CSS Threat Operations Center (NTOC) qui est le principal centre d'alerte en matière de cybersécurité ;

- NSA/CSS Commercial Solutions Center (NCSC) établi pour gérer les interactions avec les compagnies commerciales et la recherche publique.

Le Signals Intelligence Directorate est organisé en trois entités. Le premier est le Directorate for Data Acquisition dont divers offices collectent les renseignements bruts. Le second est le Directorate for Analysis and Production qui est organisé en « lignes de produits » telles que la Counterterrorism Product Line sur le terrorisme et dont le rôle est d'analyser les renseignements bruts pour en tirer du renseignement fini. Le troisième est l'Enterprise Engagement Mission Management (E2M2, anciennement appelé Directorate for Customer Relationships) qui dissémine ce dernier[57].

Installations

Allemagne

La NSA a des installations dans les villes de Berlin, Francfort-sur-le-Main, Stuttgart, Wiesbaden, Griesheim et Bad Aibling[58].

États-Unis

Le quartier général de la NSA est situé depuis 1954 à Fort George G. Meade, 9800 Savage Road, Maryland, États-Unis, sur une base militaire de l'US Army à approximativement 16 kilomètres au nord-est de Washington. Elle a sa propre sortie sur l'autoroute Baltimore-Washington Parkway, indiquée par le panneau « NSA: Employees Only » (« Réservée aux employés de la NSA »).

Fort Meade est également le siège d'autres entités dont la Defense Media Activity, la Defense Informations Systems Agency, le Defense Courier Service et l'US Cyber Command. Environ 11 000 militaires, 29 000 employés civils et 6 000 membres de leurs familles y résident[59]. L'ensemble formé par le complexe de bâtiments de la NSA à Fort Meade et les autres installations de la NSA dans l'État du Maryland est appelé NSA/CSS Washington (NSAW)[60]. En janvier 2001, 13 475 employés civils travaillaient au NSAW[61].

Le système cryptologique américain s'organise autour de quatre centres cryptologiques principaux dits Global Net-centric Cryptologic Centers[62] :

- NSA/CSS Georgia (NSAG) à Fort Gordon, en Géorgie

- NSA/CSS Texas (NSAT) ou Texas Cryptology Center (TCC) à Lackland Air Force Base, au Texas

- NSA/CSS Hawaii (NSAH) à Kunia, à Hawaï

- NSA/CSS Colorado (NSAC) à Buckley Air Force Base, Colorado

Ces centres traitent les communications interceptées de diverses manières, par des postes d'écoute situés à l'étranger, des satellites, ou depuis le 11 septembre des postes d'écoute à l'intérieur des États-Unis[63].

Les données devraient être stockées dans un grand centre de traitement de données en cours de construction à Camp Williams dans l'Utah, nommé Intelligence Community Comprehensive National Cybersecurity Initiative (IC CNCI) Data Center ou Utah Data Center et qui devrait être achevé en octobre 2013[64].

La NSA a un programme de superordinateur pour la cryptanalyse dans la Multi-Program Research Facility (MPRF) ou Building 5300 du laboratoire national d'Oak Ridge[65].

Des Cryptologic Service Groups (CSG) sous l'autorité du directeur de la NSA servent d'interface avec les commandements militaires pour leur fournir un soutien en matière de SIGINT.

France

Description des missions

Collecte de renseignements par ondes électromagnétiques

La NSA utilise ou a utilisé de nombreux moyens de collecte de renseignement : interception de communications HF à l'aide d'antennes au sol (FLR-9 « cage à éléphants »), de communications type VHF/micro-ondes depuis des avions ou des satellites-espions, écoute de câbles sous-marins à l'aide de systèmes enregistreurs déposés par des sous-marins, l'accès autorisé par des opérateurs de télécommunications à leur trafic, et des méthodes clandestines.

Aux débuts de la NSA, les communications étaient dominées par les ondes HF, principalement en morse ou par radiotélétype. La propagation en haute fréquence permet des communications à grande distance malgré la présence d'obstacles ou au-delà de l'horizon. En conséquence, les signaux d'un émetteur HF peuvent être écoutés à très grande distance depuis une base sûre. Un des premiers efforts de la guerre froide fut de construire des sites d'écoute un peu partout autour de l'URSS[66]. Les antennes utilisées étaient généralement des antennes rhombiques, connectées à des récepteurs analogiques. L'affichage de la fréquence ne fit son apparition sur les récepteurs que dans les années 1960[67].

Infiltration du réseau Internet, des ordinateurs et des téléphones mobiles

En 2013, les révélations d'Edward Snowden mettent en lumière les opérations de surveillance électronique et de collecte de métadonnées menées à grande échelle sur le réseau Internet. La surveillance de citoyens américains divise la communauté légale aux États-Unis, étant jugée orwellienne par un juge de Washington et légale selon un juge de la Cour fédérale de New York[68]. Selon un observateur, « ce nouveau rebondissement accroît la probabilité que la question de la légalité du programme de l'Agence américaine de sécurité soit, in fine, tranchée par la Cour suprême[68] ». En février 2014, le New York Times révèle qu'un bureau d'avocats américain a été espionné alors qu'il représentait un pays étranger en litige commercial avec les États-Unis; l'opération d'espionnage a été menée par l'intermédiaire de l'Australie pour le compte de la NSA[69].

La NSA a aussi capté les communications des dirigeants de pays alliés, notamment Angela Merkel, François Hollande et Dilma Rousseff. Depuis février 2013, à l'aide du programme baptisé QuantumInsert, la NSA a réussi à pénétrer dans le réseau informatique gérant le câble sous-marin SEA-ME-WE 4 qui achemine les communications téléphoniques et internet depuis Marseille vers l'Afrique du Nord, les pays du Golfe et l'Asie[70]. Le 16 janvier 2014, la société Orange, qui est une des 16 entreprises gérant ce réseau, annonce qu'elle portera plainte contre X pour des faits « d’accès et maintien frauduleux dans un système de traitement automatisé de données »[71]. Belgacom, un opérateur belge de téléphonie, a également été massivement piraté, ainsi que l'ordinateur de son consultant en cryptographie, le professeur Quisquater[72].

À l'aide des outils dénommés Feed through, Gourmet through et Jet plow, la NSA a aussi réussi à insérer des « implants » dans les serveurs de différents constructeurs, dont Cisco, Dell et Huawei[73]. Parmi de nombreux autres outils, on mentionne : Dropout jeep, qui permet de récupérer des informations dans un iPhone; Monkey calendar envoie par SMS la géolocalisation du téléphone sur lequel il est installé; Rage master capte les informations transmises à l'écran de l'ordinateur par câble VGA. Les ingénieurs de la NSA analysent également les rapports d'erreur automatiquement envoyés par le système d'opération Windows afin de déterminer les faiblesses spécifiques d'un ordinateur visé par le service. L'agence a aussi intercepté des ordinateurs neufs avant leur livraison pour y installer des systèmes espions[73].

Devant les réactions extrêmement critiques que ces pratiques d'espionnage ont suscitées dans les pays touchés, le président Obama annonce, le 17 janvier 2014, quelques mesures[74] d'encadrement au programme de collecte de métadonnées, qui ne sera désormais possible que sur autorisation d'un juge. Il demande notamment à la NSA de cesser d'espionner les dirigeants de pays alliés[75].

Ces mesures ne couvrent toutefois qu'une infime partie des activités de la NSA et ne mettent pas en cause le programme Bullrun, qui vise à affaiblir les technologies de chiffrement grand public[75]. Le 18 janvier 2014, Obama précise que l'agence va « continuer à s'intéresser aux intentions des gouvernements de par le monde », mais que cela ne devrait pas inquiéter les pays alliés[76]. Ce discours déçoit les eurodéputés, qui demandent à entendre Edward Snowden[77].

En juin 2014, Obama s'engage à modifier l'US Privacy Act de façon à étendre aux citoyens européens le degré de protection de la vie privée dont jouissent les citoyens américains[78].

Un renseignement essentiellement économique

Selon Éric Denécé, chercheur spécialiste du renseignement, la NSA, bien que prenant prétexte d'activités contre-terroristes, est essentiellement « utilisée à des fins économiques ». Il avance la proportion de 90 % en faveur du renseignement économique[79].

Des documents classifiés divulgués par WikiLeaks le 29 juin 2015, confirment que l'espionnage économique exercé par les États-Unis à l'aide du réseau Echelon après la Guerre froide, a pris en 2002 une dimension massive et industrielle. À cette date, les moyens colossaux d’interception et de surveillance déployés dans la lutte contre le terrorisme apparaissent démesurés par rapport à leurs cibles, et l'administration américaine décide de faire de la NSA le bras armé des États-Unis dans la guerre économique.

Concernant la France, une note secrète baptisée « France : développements économiques » datée de 2002, expose la doctrine de la NSA en matière d'espionnage économique, qui consiste à recueillir toutes les informations pertinentes sur :

- les pratiques commerciales françaises,

- les relations entre le gouvernement français et les institutions financières internationales,

- l’approche des questions liées au G8 et au G20,

- les grands contrats étrangers impliquant la France.

Ce dernier point, détaillé dans une sous-section intitulée « Contrats étrangers-études de faisabilité-négociations », consiste à récupérer toutes les informations possibles sur les contrats d’envergure impliquant des entreprises françaises, notamment ceux dépassant les 200 millions de dollars. Les secteurs stratégiques suivants sont visés par la NSA :

- technologies de l’information et des télécommunications,

- énergie électrique, gaz naturel, pétrole, nucléaire, énergies renouvelables,

- infrastructures et technologies des systèmes de transport, y compris les ports, aéroports, trains à grande vitesse et métro,

- technologies de l'environnement à usage domestique ou destinées à l'export,

- infrastructures, services et technologies de santé et de soins, y compris les progrès des biotechnologies.

Toutes les informations recueillies sont destinées à être ensuite partagées avec les principales administrations américaines : la CIA, le département de la Sécurité intérieure, le département du Commerce, le département de l’Énergie, l'agence du renseignement de la Défense, la Réserve fédérale, le Département du Trésor et le Commandement des forces américaines en Europe.

La révélation de ces rapports secrets de la NSA apportent pour la première fois la preuve qu'un espionnage économique massif de la France est opéré par le plus haut niveau de l'État américain[80],[81].

Fichage mondial des individus et reconnaissance faciale

Pour des motifs de prévention du terrorisme, la NSA aurait espionné les flots de données chez des opérateurs mondiaux comme Google ou Yahoo. Ces allégations ont été réfutées par le directeur de la NSA, qui souligne que ce genre d'opération serait illégal[82],[83].

La NSA recueillerait quotidiennement quelque 55 000 photos d'individus afin de constituer une gigantesque base de données et d'affiner un logiciel de reconnaissance faciale permettant de reconnaître et d'identifier avec un certain degré de précision le visage de n'importe quel individu sur des photos ou des vidéos[84],[85].

Traitement des renseignements

Superordinateurs

Pour déchiffrer les messages qu'elle capte, la NSA a besoin d'une puissance de calcul importante. C'est pourquoi elle dispose d'un grand nombre de superordinateurs pour lesquels elle participe à la recherche et développement.

| Type d'ordinateur | Puissance (en gigaFlops) |

|---|---|

| Cray T3E-1200E LC1900 | 2 280,00 |

| Cray T3E-900 LC1324 | 1 191,60 |

| Cray SVI-18/576 (-4Q02) | 1 152,00 |

| SGI 2800/250-2304 | 1 152,00 |

| HP SuperDome/552-512 | 1 130,50 |

| Cray T3E-1350 LC800 | 1 080,00 |

| SGI 3800/400-1064 | 851,20 |

| Cray T3E-1200E LC540 | 648,00 |

| Cray T3E-1200E LC540 | 648,00 |

| Cray T3E-1200E LC540 | 648,00 |

| Cray T3E-1200 LC404 | 484,80 |

| Cray T3E-1200 LC284 | 340,80 |

| Cray X1-6/192 (+1Q03) | 1 966,08 |

| Total | 13 572,98 |

De par la nature secrète de la NSA, il est difficile de contrôler la véracité de ces informations.

Recherche en matière de calculateur quantique

La NSA finance ou a proposé de financer divers projets de recherche en matière de calculateur quantique, jusqu'à des laboratoires de l'université d'Orsay[88]. En 2014, les révélations d'Edward Snowden confirment que la NSA cherche à construire une machine à décrypter universelle grâce à un ordinateur quantique, dont la puissance de calcul serait sans commune mesure avec les ordinateurs courants[89].

Protection des systèmes d'information

La NSA a aussi pour rôle la protection des informations et des systèmes d'information du gouvernement américain[90].

Dans le cadre de sa mission de sécurisation des ordinateurs du gouvernement des États-Unis, la NSA a contribué à plusieurs logiciels libres en fournissant plusieurs patches, notamment pour Linux (Security-Enhanced Linux) et OpenBSD.

À la suite de la National Strategy to Secure Cyberspace lancée en 2003, la NSA collabore avec le département de la Sécurité intérieure pour encourager la recherche et l'innovation en matière de cybersécurité. La NSA en partenariat avec la Mitre Corporation, le National Institute of Standards and Technology et des entreprises privées dont Symantec, McAfee et Intel, encourage les compagnies de technologies de l'information à utiliser les Security Content Automation Protocols (SCAP) pour automatiser l'évaluation et la gestion des vulnérabilités de systèmes. À partir de 2005, la NSA a travaillé avec Microsoft pour définir des configurations de sécurité sur Windows XP, Vista, Internet Explorer et les pare-feu Microsoft. La NSA a également aidé à définir le guide de sécurité de Windows 7[91].

Contributions à l'économie et à la recherche

La NSA a participé à la recherche, développement et industrialisation de nombreux secteurs liés à ses activités.

Par exemple, la NSA a participé au développement du premier superordinateur imaginé par Seymour Cray en 1977[92] et dans les années 1980, lorsque les entreprises électroniques américaines choisiront de recourir presque exclusivement aux composants japonais alors plus compétitifs, elle décide de fabriquer elle-même, avec l'aide de National Semiconductor, les composants nécessaires à ses propres ordinateurs[93].

En septembre 2011, la NSA a légué l'un de ces « système de base de données », Accumulo, à la fondation Apache[94].

Directeurs

Le directeur de l'Armed Forces Security Agency (AFSA) était le prédécesseur du directeur de la NSA entre 1949 et 1952.

- mai 1949 - juillet 1951 : RADM Earl E. Stone (en), USN

- juillet 1951 - novembre 1952 : LTG Ralph J. Canine, US Army

Le directeur de la NSA est également chef du Central Security Service (CSS) et commandant du United States Cyber Command (USCYBERCOM), depuis leurs créations respectives en 1971 et 2010.

- novembre 1952 – novembre 1956 : LTG Ralph J. Canine, US Army

- novembre 1956 – novembre 1960 : Lt Gen John A. Samford, USAF

- novembre 1960 – janvier 1962 : VADM Laurence H. Frost, USN

- janvier 1962 – juin 1965 : Lt Gen Gordon A. Blake, USAF

- juin 1965 – août 1969 : LTG Marshall S. Carter, US Army

- août 1969 – août 1972 : VADM Noel Gayler, USN

- août 1972 – août 1973 : Lt Gen Samuel C. Phillips USAF

- août 1973 – juillet 1977 : Lt Gen Lew Allen USAF

- juillet 1977 – avril 1981 : VADM Bobby Ray Inman, USN

- avril 1981 – mai 1985 : Lt Gen Lincoln D. Faurer, USAF

- mai 1985 – août 1988 : LTG William E. Odom, US Army

- août 1988 – mai 1992 : VADM William O. Studeman, USN

- mai 1992 – février 1996 : VADM Mike McConnell, USN

- février 1996 – mars 1999 : Lt Gen Kenneth A. Minihan, USAF

- mars 1999 – avril 2005 : Lt Gen Michael V. Hayden, USAF

- avril 2005 – mars 2014 : GAL Keith B. Alexander, US Army

- avril 2014 – aujourd'hui : ADM Michael S. Rogers, USN

Le directeur adjoint (deputy director) de la NSA est typiquement un civil de carrière.

- août 1956 : M. Joseph H. Ream

- octobre 1957 : Dr H. T. Engstrom

- août 1958 : Dr Louis W. Tordella

- avril 1974 : M. Benson K. Buffham

- mai 1978 : M. Robert E. Drake

- avril 1980 : Mme Ann Z. Caracristi

- juillet 1982 : M. Robert E. Rich

- juillet 1986 : M. Charles R. Lord

- mars 1988 : M. Gerald R. Young

- juillet 1990 : M. Robert L. Prestel

- février 1994 : M. William P. Crowell

- octobre 1997 : Mme Barbara A. McNamara

- juin 2000 : M. William B. Black, Jr.[95]

- août 2006 : M. John C. Inglis[96]

- janvier 2014 : Richard Ledgett

Réticences

Wikipédia face à la NSA

Le 10 mars 2015, L'Union américaine de défense des libertés (ACLU) dépose une plainte au nom d'Amnesty International USA, de Human Rights Watch (HRW) et de sept autres organisations non-gouvernementales, médiatiques et juridiques, dont la fondation Wikimedia, à l'encontre de la NSA, l'accusant d'avoir « dépassé l'autorité que le Congrès lui confère ». La plainte argue que les droits constitutionnels des plaignants sont violés, en particulier le Premier Amendement qui protège la liberté de parole et de la presse, et le 4e Amendement qui interdit « les fouilles ou saisies sans raison ». Lila Tretikov, directrice de la Fondation Wikimedia, déclare alors : « Wikipédia est fondé sur la liberté d'expression, d'enquête et d'information. En violant la vie privée de nos usagers, la NSA menace la liberté intellectuelle qui est centrale pour la capacité à créer et à comprendre des connaissances[97]. »

Le 12 juin 2015, la Wikimedia Foundation annonce l'utilisation du protocole de communication HTTPS pour tout le trafic Wikimedia, dans l'optique de contrer la surveillance de masse exercée par la NSA, qui profite en particulier des insuffisances du protocole de communication HTTP en matière de sécurité[98],[99].

« Aujourd'hui, nous sommes heureux d'annoncer que nous sommes en train de mettre en œuvre le protocole HTTPS pour chiffrer tout le trafic Wikimedia. Nous allons aussi utiliser le mécanisme HTTP Strict Transport Security (HSTS) afin de se prémunir contre les efforts visant à casser le trafic HTTPS pour intercepter ensuite le trafic » annonce la Fondation, via son blog, qui poursuit, en dénonçant la surveillance de l'Internet : « Dans un monde où la surveillance de masse est devenue une menace sérieuse pour la liberté intellectuelle, les connexions sécurisées sont devenues essentielles pour protéger les utilisateurs tout autour du monde[100]. » L'utilisation du protocole HTTPS s'étendra donc à Wikipédia et ses projets frères, afin de garantir un maximum de sécurité aux utilisateurs[98].

Les géants du Net et « l'effet Snowden »

Les documents de la NSA fournis par Snowden ont aussi mis en lumière le rôle joué, volontairement ou involontairement, par certains acteurs majeurs d'Internet dans la collecte des données personnelles des utilisateurs de leurs produits et services. Parmi les plus importantes compagnies américaines citées dans les documents de la NSA, un certain nombre se sont montrées particulièrement embarrassées par ces révélations. Pour contrer les effets négatifs de ces révélations sur leur image, ces compagnies ont été contraintes de réagir en cherchant à se démarquer de cette implication dans l'espionnage de leurs utilisateurs, par le biais d'un certain nombre d'annonces publiques.

En premier lieu, dans une lettre ouverte envoyée en novembre 2013 à des responsables des commissions de la Justice de la Chambre et du Sénat, six grands groupes américains de la technologie (Google, Apple, Microsoft, Facebook, Yahoo! et AOL) pressent le Congrès des États-Unis de contrôler davantage la NSA, en exigeant plus de transparence sur la surveillance et plus de protection de la vie privée. Cette initiative, baptisée « campagne de réforme de la surveillance gouvernementale », sera rejointe par les sociétés Dropbox, Evernote, Linkedin et Twitter[101].

L'année suivante, la société Google, après que son président a déclaré « scandaleuse » l'interception par le gouvernement américain des données des utilisateurs de son moteur de recherche, annonce en mars 2014 le renforcement du chiffrement du trafic lié à sa messagerie Gmail. En juin 2014, c'est au tour du navigateur Chrome de faire l'objet de l'annonce d'une nouvelle extension baptisée End-to-end, destinée à chiffrer les communications de bout en bout pour améliorer leur sécurité. En septembre 2014, Google annonce qu'il proposera un système de chiffrement rendant impossible le déverrouillage des téléphones sous Android par les forces de police.

De son côté, la société Yahoo! annonce en août 2014 la mise en place du même niveau de chiffrement que Gmail pour les courriels de sa messagerie Yahoo! Mail.

La compagnie multinationale Apple publie en septembre 2014 une lettre ouverte de son PDG « au sujet de l'engagement d'Apple pour votre vie privée », se concluant par « Pour finir, je veux être absolument clair sur le fait que nous n'avons jamais travaillé avec aucune agence gouvernementale d'aucun pays pour insérer une porte dérobée dans aucun de nos produits ou de nos services. Nous n'avons jamais autorisé non plus aucun accès à nos serveurs. Et nous ne le ferons jamais[102]. » Dans la foulée, la firme annonce une série de mesures destinées à protéger la vie privée de ses clients, à l'occasion de la sortie de son système d'exploitation iOS 8 pour iPad et iPhone.

Ces nouvelles politiques de protection des données entraînent de sévères critiques de la part du directeur du FBI, qui s'inquiète que ces entreprises « puissent délibérément faire la promotion de quelque chose qui mette les gens au-dessus des lois », tout en soulignant que des discussions sont en cours avec Apple et Google pour qu'ils changent leur politique de sécurité[103].

Dans la culture populaire

La NSA est restée extrêmement discrète pendant son existence. Elle est cependant plus largement connue depuis la fin des années 1990, de même qu'Echelon. La NSA, la collaboration selon le pacte UKUSA et le réseau Echelon sont souvent confondus par le public.

Dans la fiction

La NSA est de plus en plus fréquemment citée dans des œuvres de fiction, remplaçant la CIA, peut-être trop célèbre, pour attirer le public. Toutefois, la plupart de ces œuvres exagèrent le rôle de la NSA, entre autres en négligeant le fait que la NSA ne s'occupe que du renseignement d'origine électromagnétique (SIGINT), et que c'est la CIA qui est chargée du renseignement humain (HUMINT) et des opérations clandestines.

- Le film Les Experts (Sneakers, 1992), de Phil Alden Robinson, est un des premiers à évoquer des agents de la NSA. Elle est également mentionnée dans Will Hunting (1997).

Par la suite, les apparitions de la NSA deviennent très courantes. On peut citer parmi les plus marquantes :

- Dans la bande dessinée XIII, la NSA est citée pour la première fois dans l'album Trois Montres d'argent (tome 11, 1995), mais, dirigée par son machiavélique directeur Frank Giordino, ses agents tiennent un rôle de premier plan à partir du tome 13 (1999).

- En 1998, deux films, Ennemi d'État et Code Mercury, évoquent la NSA, sous une vision peu positive (l'agence apparaît hors de contrôle et cherche à tuer des personnes menaçant son travail de déchiffrement).

- La série télévisée Numb3rs où le personnage principal, le mathématicien Charlie Eppes, est lui-même consultant pour la NSA.

- La série télévisée 24 heures chrono (saison 2, 2002), et aussi dans la saison 8, où après un attentat contre l'agence anti-terroriste CTU (qui est désactivée), Jack Bauer fait appel à la NSA.

- Le film Meurs un autre jour, où Halle Berry interprète un agent de la NSA (2002).

- Le roman de science-fiction de Dan Brown, Forteresse digitale, qui implique la section de cryptologie de la NSA.

- Le film XXX où Vin Diesel interprète Xander Cage, un agent atypique de la NSA (2002).

- La série de jeux vidéo Splinter Cell (à partir de 2003)

- La série télévisée Jake 2.0 (à partir de 2003) où Jake travaille pour la NSA. Bien que ce soit de la pure fiction, on y retrouve la NSA et son siège.

- La série télévisée Sept jours pour agir, où le héros voyage dans le temps.

- La série télévisée Prison Break, où un analyste de la NSA récupère une conversation téléphonique de la présidente Caroline Reynolds avec son frère Terrence Steadman.

- La série télévisée Burn Notice où la NSA et le CSS sont mentionnés à plusieurs reprises.

- La série télévisée Commander in Chief, où la NSA apparaît quelques fois auprès du personnage principal, la présidente fictive des États-Unis ; elle est aussi très souvent mentionnée au cours des 18 épisodes de la série.

- Dans le jeu vidéo 007 : Quitte ou double, l'agent Mya Starling est un agent de la NSA.

- Le jeu vidéo Deus Ex où l'on peut trouver bon nombre de références à la NSA.

- Le roman Phaenomen de Erik L'Homme, dans lequel se trouvent des extraits du Monde sous surveillance, par Phil Riverton (auteur et œuvre imaginaire mais informations bien réelles).

- La série télévisée Stargate SG-1, où il est souvent fait référence aux satellites de la NSA utilisés pour rechercher des Goa'uld cachés sur Terre.

- La série télévisée Chuck, où Chuck Bartowski est accompagné par John Casey, un agent de la NSA.

- Dans la série télévisée Le Retour de K 2000 (Knight Rider 2008), le Centre de Knight Industries Recherches et Développement a de nombreuses relations avec la NSA (bases de données par exemple), notamment avec le projet K.A.R.R. Ainsi, l'agent Carrie Rivai a pour père un agent à la retraite de la NSA.

- Dans le jeu vidéo Perfect Dark, Trent Easton est le directeur de la NSA, il est chargé de protéger le président des États-Unis.

- Dans Les Simpson, le film, la NSA intercepte une communication entre Homer et Marge, la famille étant recherchée par le gouvernement.

- Dans le film Echelon Conspiracy, le réseau Echelon est utilisé pour envoyer des messages sur des téléphones portables de façon anonyme.

Surnoms

La NSA a reçu un grand nombre de surnoms, en particulier dus à sa très grande discrétion :

- SIGINT City, sobriquet couramment utilisé dans le monde du renseignement américain ;

- Crypto City (« ville » de la cryptologie) ;

- The Puzzle Palace, titre d'un des premiers livres écrits sur la NSA ;

- No Such Agency (« Une telle agence n’existe pas ») ;

- Never Say Anything (« Ne jamais rien dire » ou « Ne dites rien »).

Annexes

Bibliographie

![]() : document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) James Bamford, The Puzzle Palace : Inside the National Security Agency, America's Most Secret Intelligence Organization, New York, Penguin Books, (1re éd. 1982), 655 p. (ISBN 0-14-006748-5 et 978-0-14-006748-4)

- (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989

: Histoire interne de la NSA pendant la guerre froide en quatre volumes :

: Histoire interne de la NSA pendant la guerre froide en quatre volumes :

- (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I : The Struggle for Centralization, 1945-1960, Fort Meade, Center for Cryptologic History, National Security Agency, (lire en ligne)

- (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. II : Centralization Wins, 1960-1972, Fort Meade, Center for Cryptologic History, National Security Agency, (lire en ligne)

- (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. III : Retrenchment and Reform, 1972-1980, Fort Meade, Center for Cryptologic History, National Security Agency, (lire en ligne)

- (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. IV : Cryptologic Rebirth, 1981-1989, Fort Meade, Center for Cryptologic History, National Security Agency, (lire en ligne)

- « No Such Agency », série de six articles sur la NSA publiée en décembre 1995 :

- (en) Scott Shane et Tom Bowman, « America's Fortress of Spies », The Baltimore Sun, (lire en ligne)

- (en) Scott Shane et Tom Bowman, « A Strange and Secret Workplace », The Baltimore Sun,

- (en) Tom Bowman et Scott Shane, « Espionage from the Front Lines », The Baltimore Sun, (lire en ligne)

- (en) Scott Shane et Tom Bowman, « Rigging the Game », The Baltimore Sun, (lire en ligne)

- (en) Scott Shane et Tom Bowman, « Catching Americans in NSA's Net », The Baltimore Sun, (lire en ligne)

- (en) Tom Bowman et Scott Shane, « Battling High-Tech Warriors », The Baltimore Sun, (lire en ligne)

- (en) James Bamford, Body of Secrets : Anatomy of the Ultra-Secret National Security Agency, New York, Anchor Books, (1re éd. 2001), 426 p. (ISBN 0-385-49907-8 et 0-385-49908-6)

- (en) Matthew M. Aid, « The National Security Agency and the Cold War », Intelligence and National Security, vol. 16, no 1, , p. 27-66 (ISSN 1743-9019 et 0268-4527) (n° spécial sur le thème Secrets of Signals Intelligence during the Cold War and Beyond, également publié comme (en) Matthew M. Aid et Cees Wiebes, Secrets of Signals Intelligence during the Cold War and Beyond, Abingdon/New York, Frank Cass Publishers, coll. « Studies in intelligence », (ISBN 0-7146-5176-1 et 0-7146-8182-2), chap. 2, p. 27-66, mêmes chapitres et même pagination)

- (en) James Bamford, The Shadow Factory: The Ultra-Secret NSA from 9/11 to the Eavesdropping on America, Doubleday, New York, 2008 (ISBN 978-0-385-52132-1) (réédition Anchor, 2009, (ISBN 978-0-307-27939-2))

- (en) Matthew M. Aid, The Secret Sentry : The Untold History of the National Security Agency, New York, Bloomsbury Press, (1re éd. 2009), 426 p. (ISBN 978-1-60819-096-6)

- (en) Matthew M. Aid, « The Troubled Inheritance : The National Security Agency and the Obama Administration », dans Loch K. Johnson, The Oxford Handbook of National Security Intelligence, New York, Oxford University Press, (ISBN 978-0-19-537588-6)

Collections de documents déclassifiés

- Declassification Initiatives sur le site de la NSA

- The National Security Agency Declassified sur le site des National Security Archive

- Electronic Surveillance: From the Cold War to Al-Qaeda sur le site des National Security Archive

- The Secret Sentry Declassified sur le site des National Security Archive

- National Security Agency Tasked with Targeting Adversaries' Computers for Attack Since Early 1997, According to Declassified Document sur le site des National Security Archive

- National Security Agency : Resources from the Federation of American Scientists sur le site de la Federation of American Scientists

- Department of Defense (DoD) Documents sur le site http://www.governmentattic.org/

Filmographie

- NSA, l'agence de l'ombre (2008) [The Spy Factory], film documentaire de James Bamford (en) et Scott Willis (en), PBS, 3 février 2009, diffusé sur Arte le 10 janvier 2010

Articles connexes

Programmes de renseignement :

- Projet Venona

- Projet Shamrock

- Opération Gold

- Projet Minaret

- Echelon

- Programme de surveillance électronique de la NSA

- PRISM

- Boundless informant

- XKeyscore

Sécurité de l'information :

- TEMPEST

- Data Encryption Standard

- KL-7

- KG-84

- Skipjack

- Clipper chip

- Advanced Encryption Standard

- SHA-0, SHA-1 et SHA-2

- SELinux

- Perfect Citizen

Autres :

- Surveillance globale

- Problème de Zendian

- Dundee Society

- Crypto AG

- National Cryptologic Museum

- NSAKEY

Services de renseignements partenaires dans le cadre du traité UKUSA :

- GCHQ pour le Royaume-Uni ;

- CSTC pour le Canada ;

- DSD pour l'Australie ;

- GCSB pour la Nouvelle-Zélande ;

Liens externes

- (en) Site officiel

- (en) Security-Enhanced Linux module de sécurité pour GNU/Linux soutenu par la NSA

- (fr) « Foreign Intelligence Surveillance Act », enquête du quotidien Le Monde

- (fr) Plongée dans la « pieuvre » de la cybersurveillance de la NSA Maxime Vaudano, Le Monde, dernière mise à jour le 21 octobre 2013

- (fr) Comment la NSA vous surveille, Synthèse des révélations d'Edward Snowden (vidéo de 4 minutes et 21 secondes) - Olivier Clairouin, Maxime Vaudano et Martin Untersinger - Le Monde, 21 octobre 2013

Notes et références

Notes

- ↑ Le terme US Cryptologic System remplace celui de US SIGINT System (USSS) bien que les deux ne soient pas strictement équivalents, l'USSS ne couvrant que la mission de SIGINT mais pas celle d'Information Assurance ((en) Maritime SIGINT Architecture Technical Standards Handbook, version 1.0, mars 1999, [lire en ligne], p. 88)

- ↑ Les Service Cryptologic Components (SCC) ont changé plusieurs fois de noms au cours de leur histoire :

Précédemment, ces services étaient appelés Service Cryptologic Agencies (SCA) et Service Cryptologic Elements (SCE). Pour une liste plus détaillée, voir Records of the National Security Agency/Central Security Service (NSA/CSS). L'US Marine Corps et lUnited States Coast Guard ont également des services crytologiques, confiés à lUS Marine Corps Director of Intelligence (DIRINT) et au US Coast Guard Deputy Assistant Commandant for Intelligence respectivement ((en) « Central Security Service (CSS) », sur http://www.nsa.gov/ (consulté le 2 août 2013)).Service Cryptologic Components (SCC) US Army US Navy US Air Force Signal Intelligence Service (SIS), Signal Corps (1938-1943) Communications Intelligence Organization (OP-20-G) (1942-1946) Air Force Security Group (AFSG) (1948) Signal Security Agency (SSA), Signal Corps (1943-1945) Communications Supplementary Activities (OP-20-2) (1946-1950) Air Force Security Service (USAFSS, AFSS) (1948-1979) Army Security Agency (ASA puis à partir de 1957 USASA) (1945-1976) Navy Security Group (OP-202) (1950) Electronic Security Command (ESC) (1979-1991) Intelligence and Security Command (INSCOM) (depuis 1976) Naval Security Group (NAVSECGRU) (1950-1968) Air Force Intelligence Command (AFIC) (1991-1993) Naval Security Group Command (NAVSECGRU) (1968-2005) Air Intelligence Agency (AIA) (1993-2007) Naval Network Warfare Command (NETWARCOM) (2005-2010) Air Force Intelligence, Surveillance and Reconnaissance Agency (AF ISR Agency) (depuis 2007) US Fleet Cyber Command (depuis 2010) - ↑ Le nom de code Ultra, bien que souvent utilisé pour désigner l'opération de décryptage d'Enigma, était en fait une classification spéciale des renseignements issus de cette activité. Dans la même veine, les services américains utilisent toute une série de noms de code pour classifier les informations issues du SIGINT en plus des classifications normales (confidentiel, secret, top secret) : Special Intelligence (SI), Handle via COMINT Channels Only (CCO), Moray, Delta, Gamma, Spoke, Umbra, Zarf (indiquant le SIGINT issu de satellites), Very Restricted Knowledge (VRK), etc. (National Reconnaissance Office Review and Redaction Guide for Automatic Declassification of 25-Year Old Information p. 9-10)

- ↑ La branche chargée de cette analyse, l'AFSA-213, était totalement composée d'Afro-Américains. À l'époque, à l'AFSA puis à la NSA, la ségrégation étaitla norme, comme le reste de l'armée et des États-Unis. (Jeannette Williams et Yolande Dickerson, The Invisible Cryptologists.)

Références

- 1 2 3 (en) « History of The Insignia », sur www.nsa.gov, site de la NSA, (consulté le 7 août 2013).

- 1 2 3 4 (en) FY 2013 Congressional Budget Justification, volume I: National Intelligence Program Summary, février 2012, [lire en ligne] p. 135, 137

- ↑ (en) « NSA/CSS Mission, Vision, Values », sur www.nsa.gov, site de la NSA, (consulté le 26 avril 2015)

- ↑ (en) Joint and National Intelligence Support to Military Operations, Joint Publication 2-01, 5 janvier 2012, [lire en ligne], p. II-16

- ↑ (en) Matthew M. Aid, « The Troubled Inheritance: The National Security Agency and the Obama Administration », p. 243

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 1

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 4

- ↑ (en) European Axis Signal Intelligence in World War II as Revealed by 'TICOM' Investigations and by Other Prisoner of War Interrogations and Captured Material, Principally German, vol. I : Synopsis, Washington, Army Security Agency, (lire en ligne), p. 2-3

- ↑ (en) James Bamford, Body of Secrets, p. 15-17, 20. Pour plus de détails, voir la page Russian FISH sur le site TICOM Archive et les pages German exploitation of Soviet multichannel radio-teletype networks 1936-1945 et American exploitation of Soviet multichannel radio-teletype networks 1946-1956 du blog Christos military and intelligence corner. Cette capture avait été rapportée précédemment dans (en) Thomas Parrish, The Ultra Americans : The U.S. Role in Breaking the Nazi Codes, New York, Stein & Day, (ISBN 0-8128-3072-5 et 978-0-8128-3072-9), chap. 14 et (en) Nigel West, Venona: The Greatest Secret of the Cold War, Harper Collins, Londres, 2000 (ISBN 0-00-653071-0) p. 32. Le surnom « Russian Fish » vient du fait que c'était un radiotélétype chiffré, tout comme les machines allemandes Fish.

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 8-9, 319

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, 1945-1989, vol. I, p. 10

- ↑ (en) Robert Louis Benson et Cecil J. Phillips, History of Venona, Ft. George G. Meade, Center for Cryptologic History, (lire en ligne), p. 8

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 159

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 16

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 160-168

- ↑ (en) Jeannette Williams et Yolande Dickerson, The Invisible Cryptologists : African-Americans, WWII to 1956, Center for Cryptologic History, National Security Agency, (lire en ligne), p. 19 (la source citée est Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 168, source qui est, elle, presque entièrement censurée par la NSA, y compris les passages cités dans The Invisible Cryptologists). David A. Hatch et Robert Louis Benson, The Korean War : The SIGINT Background, Fort Meade, Center for Cryptologic History, (lire en ligne)

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 18-19

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 277-278

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 10-11

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 23-26

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 26-30

- ↑ (en) Jeannette Williams et Yolande Dickerson, The Invisible Cryptologists, p. 17-19

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 22

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 39

- ↑ (en) Thomas L. Burns, The Origins of the National Security Agency 1940-1952, Fort Meade, Center for Cryptologic History, National Security Agency, 1990 (lire en ligne), p. 107-108

- ↑ Duncan Campbell, Surveillance électronique planétaire, éd. Allia, 2001 (traduction du rapport IC 2000 pour le STOA), p. 36

- 1 2 3 4 Duncan Campbell, Surveillance électronique planétaire, p. 37

- ↑ Duncan Campbell, Surveillance électronique planétaire, p. 38

- ↑ (en) Scott Shane et Tom Bowman, « Rigging the Game »

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. III, p. 59-65

- ↑ (en) « Central Security Service (CSS) », sur http://www.nsa.gov/ (consulté le 2 août 2013)

- ↑ Claude Delesse, Du réseau Echelon à la « révolution des affaires de renseignement » aux États-Unis, site du ministère des Affaires étrangères français.

- ↑ (en) Scott Shane et Tom Bowman, « America's Fortress Of Spies »

- ↑ (en) James Risen et Eric Lichtblau, « Bush Lets U.S. Spy on Callers Without Courts », The New York Times, (lire en ligne)

- ↑ (en) James Risen et Eric Lichtblau, « E-Mail Surveillance Renews Concerns in Congress », The New York Times, (lire en ligne)

- ↑ (en) Rich Miller, « NSA Plans $1.6 Billion Utah Data Center », Data Center Knowledge, (lire en ligne)

- ↑ (en) By Matthew D. LaPlante, « New NSA center unveiled in budget documents », The Salt Lake Tribune, (lire en ligne)

- ↑ Philippe Bernard, « Au cœur de l'Utah, les États-Unis déploient leurs "grandes oreilles" », Le Monde, (consulté le 9 février 2014)

- ↑ WikiLeaks - Chirac, Sarkozy et Hollande : trois présidents sur écoute, Libération, 23 juin 2015.

- ↑ Nos révélations sur l'espionnage de l'Élysée : ce qu'il faut savoir, Libération, 24 juin 2015.

- ↑ Les États-Unis ont espionné gouvernement et entreprises au Japon, Les Echos, le 31 juillet 2015

- ↑ « Fusillade à l'entrée du siège de la NSA », sur www.lemonde.fr, (consulté le 31 mars 2015)

- ↑ Trevor Paglen, « New Photos of the NSA and Other Top Intelligence Agencies Revealed for First Time », The Intercept, (lire en ligne)

- ↑ Victor Marchetti et John D. Marks, La CIA et le culte du renseignement [« The CIA and the Cult of Intelligence »], Robert Laffont, coll. « Notre époque », , 363 p. (ISBN 2-221-03061-3)

- ↑ Decades on the Trail of a Shadowy Agency, The New York Times, 10 octobre 2008

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 64

- 1 2 (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. III, p. 21

- 1 2 (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. IV, p. 271

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. IV, p. 273

- ↑ (en) Matthew M. Aid, The Secret Sentry, p. 190

- ↑ Nombres dérivés de (en) « Intelligence Agency Budgets: Commission Recommends No Release But Releases Them Anyway », sur http://fas.org (site de la Federation of American Scientists), (consulté le 29 juillet 2014), « FAS Improved Figure 13.2 » pour les effectifs totaux et « FAS Improved Figure 9-2 » pour les effectifs de la NSA.

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 239-241 ; la signification des termes est donnée dans (en) James Bamford, Body of Secrets, p. 42

- ↑ (en) James Bamford, Body of Secrets, p. 93

- ↑ (en) « National Security Agency », sur Federation of American Scientists (consulté le 26 août 2013), d'après (en) Bill Gertz, « Electronic Spying Reoriented at NSA », The Washington Times, . Voir aussi (en) Matthew M. Aid, « All Glory is Fleeting: Sigint and the Fight Against International Terrorism », Intelligence and National Security, vol. 18, no 4, , p. 72-120 (ISSN 1743-9019 et 0268-4527) (note 32).

- ↑ (en) James Bamford, Body of Secrets, p. 500. Cette réorganisation avait précédemment été dévoilée dans « Une NSA globale et transnationale », Intelligence Online, no 324, (lire en ligne). Le directeur du W Group en 1997 était Michael S. Green ; le M Group était dirigé par Jeanne Y. Zimmer en l'an 2000.

Deux organigrammes partiels de la NSA datant de 1998 ont été déclassifiés :

- NSA Operations Directorate « America's most valued source of intelligence », 6 novembre 1998 [lire en ligne]

- organigramme partiel obtenu par FOIA par le journal Defense Information and Electronics Report, 18 décembre 1998 [lire en ligne]

- ↑ (en) Vernon Loeb, « NSA Reorganization », The Washington Post, ; Transition 2001, document de briefing de la NSA/CSS, décembre 2000, p. 3 [lire en ligne] ; la date de février 2001 pour la mise en place des directions vient de (en) Report of the US Senate Select Committee on Intelligence and US House Permanent Select Committee on Intelligence, Joint Inquiry into Intelligence Community Activities before and after the Terrorist Attacks of September 11, 2001, Senate Report no 107-351/House Report no 107-792, 107th Congress, 2d Session, décembre 2002 (ISBN 978-1-4142-5830-0), [lire en ligne], p. 374 et appendice Counterterrorism Organizations Within The Intelligence Community (As of December 31, 2002) p. 3

- ↑ (en) Jeffrey T. Richelson, The US Intelligence Community, Boulder, Colorado, Westview Press, , 5e éd. (1re éd. 1985), 592 p. (ISBN 0-8133-4362-3 et 978-08133-4362-4), p. 32 ; (en) Marc Ambinder, « An Educated Guess About How the NSA Is Structured », sur The Atlantic.com, (consulté le 17 septembre 2013) ; (en) Matthew M. Aid, « Updated NSA Order of Battle », sur blog http://matthewaid.tumblr.com, (consulté le 17 septembre 2013)

- ↑ New NSA Revelations: Inside Snowden's Germany File, Der Spiegel.

- ↑ (en) About Fort Meade [lire en ligne (page consultée le 19 juin 2012)]

- ↑ (en) Information Security Policy (DC322), memorandum (U) Number of NSA Emp ddsfloyees (Office of Policy), 14 mars 2001, p. 1 [lire en ligne]

- ↑ (en) NSA/CSS Classification Manual, 123-2, Annex F « changes and revisions », [lire en ligne], p. 1. Un autre document parle lui d'environ 22 000 employés civils de la NSA à Fort Meade : (en) Advanced Infrastructure Management Technologies (AIMTech), Integrated Solid Waste Management Plan: Fort George G. Meade, Maryland, Oak Ridge, Tennessee, janvier 2002, p. 29 [lire en ligne]

- ↑ Resumé DO's and DON'Ts

- ↑ (en) James Bamford, « Inside the Matrix », Wired, , p. 78 (lire en ligne)

- ↑ (en) Utah's $1.5 billion cyber security center under way

- ↑ (en) James Bamford, « Inside the Matrix » ; NSA Decryption Multipurpose Research Facility

- ↑ (en) Thomas R. Johnson, American Cryptology during the Cold War, 1945-1989, vol. I, p. 111-112

- ↑ (en) David P. Mowry, « Collection and Processing at NSA », Cryptologic Almanac 50th Anniversary Series, Fort Meade, Center for Cryptologic History, (lire en ligne)

- 1 2 Le Nouvel Observateur, 27 décembre 2013, Surveillance : le programme de la NSA « légal », pour un juge de New York

- ↑ (en) The New York Times, 15 février 2014, Spying by N.S.A. Ally Entangled U.S. Law Firm

- ↑ Mediapart, 29 décembre 2013, La NSA américaine a piraté Orange

- ↑ Mediapart, 16 janvier 2014, La NSA a réussi à hacker le cœur même d'Internet

- ↑ La Libre Belgique, 1er février 2014, Le génie belge du cryptage espionné par la NSA

- 1 2 Le Monde, 30 décembre 2013, De l'interception de colis à l'espionnage de l'écran, inventaire des outils de la NSA

- ↑ (en)Texte complet du discours d'Obama

- 1 2 Le Monde, 17 janvier 2014, Réforme de la NSA : les États-Unis promettent la fin des écoutes des dirigeants alliés

- ↑ Le Monde, 18 janvier 2014, Obama prévient que la NSA va continuer à espionner les étrangers

- ↑ Le Monde, 18 janvier 2014, Le discours d’Obama déçoit les eurodéputés qui demandent à entendre Snowden

- ↑ (en) The Guardian, 26 juin 2014, US to extend privacy protection rights to EU citizens

- ↑ Vous ne mesuriez pas le pouvoir de nuisance de la NSA ? Avec le scandale de la FIFA vous voilà éclairés, entretien, atlantico.fr, 4 juin 2015

- ↑ NSA : espionnage économique, le sale jeu américain, Libération, 29 juin 2015.

- ↑ L’espionnage économique, priorité de la NSA, Le Monde, 29 juin 2015.

- ↑ « La NSA a piraté Yahoo et Google et les données de millions d’utilisateurs… », Pierre-Alain Depaw, Media-Press, 1er novembre 2013

- ↑ (en) NSA and GCHQ accused of hacking Google and Yahoo, 31 octobre 2014

- ↑ "Souriez, la NSA collectionne vos photos pour ses logiciels de reconnaissance faciale", Pierre-Alain Depaw, Media-Press, 2 juin 2014

- ↑ (en) THe New York Times, 31 mai 2014, N.S.A. Collecting Millions of Faces From Web Images

- ↑ (en) « National Cryptologic Museum - Virtual Tour », sur www.nsa.gov, site de la NSA, (consulté le 26 août 2013)

- ↑ Jacques Baud, Encyclopédie du renseignement et des services secrets, Lavauzelle, 2002, p. 492

- ↑ Pierre Vandeginste, « L'ordinateur quantique : partie 3 : Ceux qui parient sur la réussite », La Recherche, no 398, 2006, p. 45 (lire en ligne)

- ↑ Le Monde, 3 janvier 2014, La NSA cherche à construire une machine à décrypter universelle

- ↑ (en) « Information Assurance at NSA », sur www.nsa.gov, site de la NSA, (consulté le 26 août 2013)

- ↑ Déclaration de Richard C. Schaeffer, Jr., Directeur de l'Information Assurance à la NSA, devant le sous-comité judiciaire du Sénat sur le terrorisme et la sécurité du territoire, Cybersecurity: Preventing Terrorist Attacks and Protecting Privacy in Cyberspace, 17 novembre 2009 [lire en ligne]

- ↑ (en) A View from the Quarter-Deck at the National Security Agency - Amiral William Studeman, University of California Press

- ↑ (en) James Bamford, Body of Secrets, p. 595

- ↑ Pierre Dandumont, « La NSA ouvre une de ses technologies au monde », Tom's Hardware, (lire en ligne)

- ↑ (en) « Former Deputy Directors », sur www.nsa.gov, site de la NSA, (consulté le 26 août 2013)

- ↑ (en) Siobhan Gorman, « Second-ranking NSA official forced out of job by director », Baltimore Sun, (lire en ligne)

- ↑ « Wikipédia porte plainte contre la NSA » (consulté le 16 juin 2015)

- 1 2 Julien L., « Face à la NSA, Wikipédia protège un peu plus ses articles », sur Numerama, (consulté le 16 juin 2015).

- ↑ « Wikimedia sécurise tous ses sites via HTTPS » (consulté le 16 juin 2015)

- ↑ (en) Yana Welinder, Victoria Baranetsky et Brandon Black, « Securing access to Wikimedia sites with HTTPS », sur https://blog.wikimedia.org, (consulté le 16 juin 2015)

- ↑ Reform Government Surveillance

- ↑ A message from Tim Cook about Apple’s commitment to your privacy., Apple Inc., septembre 2014

- ↑ Bras de fer entre le FBI, Apple et Google sur le chiffrement, Le Monde, 26 septembre 2014

- Portail du renseignement

- Portail des États-Unis