Échange de clés Diffie-Hellman

En cryptographie, l'échange de clés Diffie-Hellman, du nom de ses auteurs Whitfield Diffie et Martin Hellman, est une méthode par laquelle deux agents nommés conventionnellement Alice et Bob peuvent se mettre d'accord sur un nombre (qu'ils peuvent utiliser comme clé pour chiffrer la conversation suivante) sans qu'un troisième agent appelé Ève puisse découvrir le nombre, même en ayant écouté tous leurs échanges.

Principe

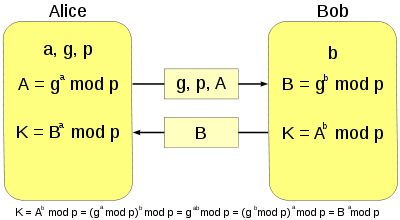

- Alice et Bob ont choisi un groupe fini (soit un corps fini, dont ils n'utilisent que la multiplication, soit une courbe elliptique) et un générateur g de ce groupe (ils peuvent aussi, comme montré sur la figure, ne décider de ce choix qu'au moment de l'échange, et se le communiquer en clair, ce qui n'améliore pas les chances d'Ève) ;

- Alice choisit un nombre au hasard a, élève g à la puissance a, et dit à Bob ga (calculé dans le groupe ; si par exemple ils travaillent dans le corps fini Z/pZ, ils échangeront les nombres modulo p, comme montré dans l'exemple ci-dessous) ;

- Bob fait de même avec le nombre b ;

- Alice, en élevant le nombre reçu de Bob à la puissance a, obtient gba (toujours calculé modulo p par exemple).

- Bob fait le calcul analogue et obtient gab, qui est le même ; mais puisqu'il est difficile d'inverser l'exponentiation dans un corps fini (ou sur une courbe elliptique), c’est-à-dire de calculer le logarithme discret, Ève ne peut pas découvrir, donc ne peut pas calculer gab [mod p] ;

- Finalement, Alice et Bob connaissent donc tous les deux le nombre gab [mod p] dont Ève n'a pas connaissance.

Exemple

- Alice et Bob choisissent un nombre premier p et une base g. Dans notre exemple, p=23 et g=3

- Alice choisit un nombre secret a=6

- Elle envoie à Bob la valeur A = ga [mod p] = 36 [23] = 16

- Bob choisit à son tour un nombre secret b=15

- Bob envoie à Alice la valeur B = gb [mod p] = 315 [23] = 12

- Alice peut maintenant calculer la clé secrète : (B)a [mod p] = 126 [23] = 9

- Bob fait de même et obtient la même clé qu'Alice : (A)b [mod p] = 1615 [23] = 9

Dans la pratique, on pourra prendre un premier p de Sophie Germain (tel que q = 2p + 1 premier lui aussi) de grande taille et un générateur g dans Z/pZ différent de 1 et p-1.

Fondement mathématique

La méthode utilise la notion de groupe (multiplicatif), par exemple celui des entiers modulo p, où p est un nombre premier (dans ce cas, les opérations mathématiques (multiplication, puissance, division) sont utilisées telles quelles, mais le résultat doit être divisé par p pour ne garder que le reste, appelé modulo). Les groupes ayant la propriété de l'associativité, l'égalite (gb)a = (ga)b est valide et les deux parties obtiennent bel et bien la même clé secrète.

La sécurité de ce protocole réside dans la difficulté du problème du logarithme discret : pour que Ève retrouve gab à partir de ga et gb, elle doit élever l'un ou l'autre à la puissance b ou à la puissance a respectivement. Mais déduire a (resp. b) de ga (resp. gb) est un problème que l'on ne sait pas résoudre efficacement. Ève est donc dans l'impossibilité (calculatoire) de déduire des seules informations ga, gb, g et p, la valeur de gab .

Il faut toutefois que le groupe de départ soit bien choisi et que les nombres utilisés soient suffisamment grands pour éviter une attaque par recherche exhaustive. À l'heure actuelle, un nombre premier p de l'ordre de 300 chiffres ainsi que a et b de l'ordre de 100 chiffres sont tout simplement impossibles à casser même avec les meilleurs algorithmes de résolution du logarithme discret[réf. nécessaire]. Si une solution pratique pour résoudre un logarithme discret venait à apparaître, d'autres systèmes cryptographiques pourraient tomber, notamment le système de ElGamal, qui repose sur le même principe.

L'attaque de l'homme du milieu

Ce protocole est vulnérable à « l'attaque de l'homme du milieu », qui implique un attaquant capable de lire et de modifier tous les messages échangés entre Alice et Bob.

Cette attaque repose sur l'interception de ga et gb, ce qui est facile puisqu'ils sont échangés en clair ; l'élément g étant supposé connu par tous les attaquants. Pour retrouver les nombres a et b et ainsi casser complètement l'échange, il faudrait calculer le logarithme discret de ga et gb, ce qui est impossible en pratique.

Mais un attaquant peut se placer entre Alice et Bob, intercepter la clé ga envoyée par Alice et envoyer à Bob une autre clé ga', se faisant passer pour Alice. De même, il peut remplacer la clé gb envoyée par Bob à Alice par une clé gb', se faisant passer pour Bob. L'attaquant communique ainsi avec Alice en utilisant la clé partagée gab' et communique avec Bob en utilisant la clé partagée ga'b, Alice et Bob croient communiquer directement. C'est ce que l'on appelle « attaque de l'homme du milieu ».

Alice et Bob croient ainsi avoir échangé une clé secrète alors qu'en réalité ils ont chacun échangé une clé secrète avec l'attaquant, l'homme du milieu.

Solution

La parade classique à cette attaque consiste à signer les échanges de valeurs à l'aide d'une paire de clés asymétriques certifiées par une tierce partie fiable, ou dont les moitiés publiques ont été échangées auparavant par les deux participants.

Alice peut ainsi être assurée que la clé qu'elle reçoit provient effectivement de Bob, et réciproquement pour Bob.

Articles connexes

- Complexité algorithmique

- Cryptographie asymétrique

- Ralph Merkle

- Chiffrement RSA

- Chiffrement El Gamal

- Keyed-Hash Message Authentication Code (HMAC)

- Portail de la cryptologie

- Portail de la sécurité informatique