OpenBSD

Saviez-vous ...

SOS Enfants, qui se d??roule pr??s de 200 sos ??coles dans le monde en d??veloppement, a organis?? cette s??lection. Le parrainage d'enfants aide les enfants un par un http://www.sponsor-a-child.org.uk/ .

| |

"Gratuit, s??curis?? et fonctionnel" | |

| Soci??t?? / promoteur | Le projet OpenBSD |

|---|---|

| OS famille | BSD |

| ??tat de fonctionnement | Courant |

| mod??le de Source | Open source |

| Premi??re publication | 1 Octobre 1996 |

| Derni??re version stable | 5,2 (1 Novembre 2012 [??] [ ??] |

| Derni??re version instable | 5.2.1 courant (en cours) [??] [ ??] |

| gestionnaire de package | Outils pour les paquets et OpenBSD arborescence des ports |

| Plates-formes support??es | 68 000, Alpha, AMD64, i386, MIPS, PowerPC, SPARC 32/64, VAX, Zaurus et d'autres |

| Type Kernel | Monolithique |

| Userland | BSD |

| Par d??faut Interface utilisateur | Modifi?? pdksh, FVWM 2.2.5 pour X11 |

| Licence | BSD, ISC |

| Site officiel | http://www.openbsd.org |

OpenBSD est un Unix ordinateur syst??me d'exploitation est descendu de Berkeley Software Distribution (BSD), un Unix d??riv?? d??velopp?? au Universit?? de Californie, Berkeley. C'??tait fourchue de NetBSD par le chef de projet Theo de Raadt ?? la fin de 1995. En plus du syst??me d'exploitation, le projet OpenBSD a produit des versions portables de nombreux sous-syst??mes, notamment PF, OpenSSH et OpenNTPD, qui sont tr??s largement disponibles sous forme de paquets dans d'autres syst??mes d'exploitation.

Le projet est aussi largement connue pour l'insistance des d??veloppeurs sur open-source code et la documentation de qualit??, position intransigeante sur licences de logiciels, et se concentrer sur la s??curit?? et le code correcte. Le projet est coordonn?? de la maison de de Raadt ?? Calgary , Alberta, Canada. Son logo et la mascotte est un pufferfish nomm?? Puffy.

OpenBSD comprend un certain nombre de fonctions de s??curit?? absents ou facultative dans d'autres syst??mes d'exploitation, et a une tradition dans laquelle les d??veloppeurs v??rifier le code source de bogues logiciels et les probl??mes de s??curit??. Le projet maintient des politiques strictes sur les licences et pr??f??re l' open-source licence BSD et ses variantes dans le pass??, cela a conduit ?? une v??rification de la licence globale et se d??place de supprimer ou de remplacer le code sous licences trouv?? moins acceptable.

Comme avec la plupart des autres syst??mes d'exploitation BSD, l'OpenBSD noyau et userland programmes, tels que la coque et des outils communs comme chat et ps, sont d??velopp??s dans un m??me r??f??rentiel de code source. Les logiciels tiers est disponible sous forme de paquets binaires ou peut ??tre construit ?? partir de source en utilisant la arborescence des ports. En outre, comme la plupart des syst??mes d'exploitation BSD modernes, il est capable d'ex??cuter du code binaire compil?? pour Linux dans une architecture d'un ordinateur compatible ?? pleine vitesse dans mode de compatibilit??.

Le projet OpenBSD maintient ports pour 17 diff??rents mat??riel les plates-formes, y compris la DEC Alpha, Intel i386, Hewlett Packard PA-RISC, AMD AMD64 et Motorola 68000 processeurs, d'Apple s ' Machines PowerPC, Soleil SPARC et Ordinateurs bas??s SPARC64, la VAX et le Sharp Zaurus.

Utilisations

S??curit??

Les am??liorations de s??curit?? de OpenBSD, int??gr?? dans la cryptographie et le PF Packet Filter costume pour une utilisation dans l'industrie de la s??curit??, par exemple sur les pare-feu, syst??mes de d??tection d'intrusion et VPN passerelles.

Les syst??mes propri??taires de plusieurs fabricants sont bas??s sur OpenBSD, y compris les dispositifs de Armorlogic (Profense application web pare-feu), Calyptix s??curit??, GeNUA mbH, RTMX Inc, et .vantronix GmbH. Les versions ult??rieures de Microsoft s ' Services for UNIX, une extension de la de Windows syst??me d'exploitation qui fournit des fonctionnalit??s de type Unix, utilisent beaucoup de code d'OpenBSD inclus dans le Interix suite de l'interop??rabilit??, d??velopp?? par Softway Systems Inc., qui Microsoft a acquis en 1999. CORE FORCE, un produit de s??curit?? pour Windows, est bas?? sur OpenBSD pare-feu PF.

Bureau

OpenBSD est fourni avec le syst??me de fen??trage X et est adapt?? pour une utilisation sur le bureau. Forfaits pour les outils bureautiques courantes sont disponibles, y compris les environnements de bureau GNOME , KDE, et Xfce; navigateurs Web Konqueror, Mozilla Firefox et Chrome; et programmes multim??dias MPlayer, VLC media player et xine. Le projet soutient ??galement minimalistes philosophies de gestion de fen??tre en incluant les cwm empilage gestionnaire de fen??tres dans la distribution principale.

Entreprise

Ouvrir conseil en logiciels "M: Niveau" a d??ploy?? OpenBSD sur les serveurs, les ordinateurs de bureau et les pare-feu dans les environnements d'entreprise de nombreuses grandes soci??t??s Fortune 500. "M: niveau" ??galement parrain?? le portage de l'open source suite de travail collaboratif Zarafa ?? OpenBSD comme une alternative ?? Microsoft Exchange.

Serveur

OpenBSD dispose d'une suite compl??te du serveur et est facilement configur?? comme un serveur de messagerie, le serveur web, serveur ftp, serveur DNS, routeur, pare-feu, ou NFS serveur de fichiers. Logiciel fournir un soutien pour d'autres protocoles de serveur tels que SMB ( Samba) est disponible sous forme de paquets.

Projets de composants OpenBSD

Malgr?? la petite taille de l'??quipe et relativement faible utilisation d'OpenBSD, le projet a fil?? avec succ??s hors versions portables largement disponibles de nombreuses parties du syst??me de base, y compris:

- OpenBGPD, une impl??mentation libre de la Border Gateway Protocol 4 (BGP-4)

- OpenOSPFD, une impl??mentation libre de la Open Shortest Path First (OSPF) protocole de routage

- OpenNTPD, une alternative simple ?? ntp.org de Network Time Protocol (NTP)

- OpenSMTPD, gratuit Simple Mail Transfer Protocol (SMTP) d??mon ?? l'aide IPv4 / IPv6, PAM, Maildir et domaines virtuels soutien

- OpenSSH, une mise en ??uvre tr??s appr??ci?? de la Shell (SSH) protocole s??curis??

- OpenIKED, une impl??mentation libre de la Internet Key Exchange (IKEv2) protocole

- Adresse commune Redundancy Protocol (CARP), une alternative libre ?? Le brevet?? de CISCO HSRP / Protocoles de redondance de serveur VRRP

- PF, un IPv4 / IPv6 pare-feu dynamique avec NAT, PAT, QoS et de la normalisation du trafic soutien

- pfsync, un protocole de synchronisation des pare-feu pour les Etats PF pare-feu avec Soutien de haute disponibilit?? ?? l'aide CARP

- spamd, un filtre anti-spam avec une capacit?? de greylisting con??u pour interop??rer avec le PF pare-feu

- tmux, une alternative libre, s??curis?? et maintenable ?? la GNU multiplexeur de terminal ?? ??cran

- sndio, un audio compact et cadre MIDI

- Xenocara, une personnalis?? Infrastructure de construction X.Org

- MCG, un gestionnaire de fen??tres empilage

Certains des sous-syst??mes ont ??t?? int??gr??s dans le syst??me de plusieurs autres projets BSD de base, et tous sont largement disponibles sous forme de paquets pour une utilisation dans d'autres syst??mes de type Unix, et dans certains cas dans Microsoft Windows.

processus de d??veloppement et la lib??ration

Le d??veloppement est continu, et la gestion de l'??quipe est ouverte et ??tag??e. Toute personne ayant les comp??tences appropri??es peut contribuer, avec commettre droits ??tant accord??s sur le m??rite et de Raadt agissant en tant que coordinateur. Deux versions officielles sont faites par an, avec le num??ro de version incr??ment?? de 0,1, et ceux-ci sont pris en charge pour chaque douze mois. Snapshot de presse sont ??galement disponibles ?? des intervalles tr??s fr??quents. correctifs de maintenance pour les versions prises en charge peuvent ??tre appliqu??es manuellement ou en mettant ?? jour r??guli??rement le syst??me contre la branche des correctifs de la CVS pour cette version.

Alternativement, un administrateur syst??me peut choisir de mettre ?? niveau en utilisant un communiqu?? de snapshot et ensuite mettre ?? jour r??guli??rement le syst??me contre la branche ??courant?? du r??f??rentiel CVS, afin de gagner l'acc??s pr??-version de fonctionnalit??s r??cemment ajout??es.

Le noyau GENERIC OpenBSD standard, comme le soutient le projet, est fortement recommand?? pour une utilisation universelle et noyaux personnalis??s ne sont pas pris en charge par le projet, en ligne avec la philosophie que ??les tentatives de personnaliser ou" optimiser "le noyau provoque plus de probl??mes qu'ils r??soudre ??.

Forfaits en dehors du syst??me principal accumulation sont maintenus par CVS via un arborescence des ports et sont de la responsabilit?? des responsables individuels (connus comme porteurs). Ainsi que du maintien de la branche courante jusqu'?? ce jour, est pr??vu le portier d'un paquet d'appliquer correction de bogue et correctifs de maintenance appropri??e aux succursales de l'ensemble des versions support??es. Ports ne sont pas soumis ?? la m??me v??rification rigoureuse continue comme syst??me principal parce que le projet n'a pas la main-d'oeuvre pour ce faire.

Les paquets binaires sont construits au centre de l'arbre des ports pour chaque architecture. Ce processus est appliqu?? pour la version actuelle, pour chaque version prise en charge, et pour chaque clich??. Les administrateurs sont invit??s ?? utiliser le m??canisme de paquet plut??t que de construire le paquet dans l'arborescence des ports, sauf se ils ont besoin pour effectuer leurs propres changements de source.

Histoire et popularit??

En D??cembre 1994, NetBSD co-fondateur Theo de Raadt a ??t?? invit?? ?? d??missionner de son poste en tant que d??veloppeur senior et membre de l'??quipe de base de NetBSD. La raison pour laquelle ce ne est pas tout ?? fait clair, m??me si certains affirment que ce ??tait en raison de conflits de personnalit?? au sein du projet NetBSD et sur son listes de diffusion.

En Octobre 1995, de Raadt fond??e OpenBSD, un nouveau projet de NetBSD 1.0 fourchue. La version initiale, OpenBSD 1.2, a ??t?? faite en Juillet 1996, suivie en Octobre de la m??me ann??e par OpenBSD 2.0. Depuis lors, le projet a suivi un programme d'une version tous les six mois, dont chacun est maintenu et soutenu pendant un an. La derni??re version, OpenBSD 5.2, apparu le 1er Novembre de 2012.

Le 25 Juillet 2007, OpenBSD d??veloppeur Bob Beck a annonc?? la formation de la Fondation OpenBSD, un Canadien sans but lucratif form?? pour ??agir comme un point de contact pour les personnes et les organisations n??cessitant une entit?? juridique ?? traiter quand ils souhaitent soutenir OpenBSD seule."

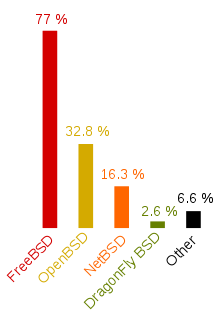

Juste comment est utilis?? largement OpenBSD est difficile ?? d??terminer: ses d??veloppeurs ni publier ni recueillir des statistiques d'utilisation, et il ya peu d'autres sources d'information. En Septembre 2005, le Groupe de Certification BSD naissante effectu?? une enqu??te qui a r??v??l?? que l'utilisation de 32,8% des utilisateurs de BSD (1420 de 4330 r??pondants) utilisait OpenBSD, le pla??ant deuxi??me des quatre variantes principales BSD, derri??re FreeBSD avec 77% et devant NetBSD avec 16,3%.

Licences

Un but du projet OpenBSD est de ??maintenir l'esprit de l'Unix de Berkeley originale droits d'auteur ", qui a permis une?? distribution relativement peu encombr??e source d'Unix ". A cette fin, la Internet Systems Consortium (ISC) de licence, une version simplifi??e de la licence BSD avec libell?? enlev?? qui ne est pas n??cessaire dans le cadre du Convention de Berne, est pr??f??r?? pour le nouveau code, mais le Licences MIT ou BSD sont accept??es. La largement utilis?? GNU General Public License est consid??r??e comme trop restrictive par rapport ?? ceux-ci.

En Juin 2001 d??clench??e par les inqui??tudes sur la modification de Darren Reed de licence la formulation de IPFilter, une v??rification de licence syst??matique des ports d'OpenBSD et d'arbres de source a ??t?? entrepris. Code dans plus d'une centaine de dossiers dans tout le syst??me a ??t?? jug??e sans licence, ambigu?? licence ou en cours d'utilisation contre les termes de la licence. Pour se assurer que toutes les licences ont ??t?? correctement respect??es, une tentative a ??t?? faite pour contacter tous les d??tenteurs de droits d'auteur concern??s: certains ont ??t?? retir??s des morceaux de code, beaucoup ont ??t?? remplac??s, et d'autres, y compris le multidiffusion outils de routage, mrinfo et plan-mbone, qui ont ??t?? autoris??es par Xerox pour la recherche uniquement, ont ??t?? relicenci??e sorte que OpenBSD pouvait continuer ?? les utiliser; ??galement supprim?? au cours de cette v??rification ??tait tout logiciel produit par Daniel J. Bernstein. ?? l'??poque, Bernstein a demand?? que toutes les versions modifi??es de son code ??tre approuv??s par lui avant la redistribution, une exigence ?? laquelle les d??veloppeurs OpenBSD ne ??taient pas dispos??s ?? consacrer du temps ou d'effort. La suppression conduit ?? un affrontement avec Bernstein, qui sentait le retrait de son logiciel pour ??tre d??plac??. Il a cit?? le Netscape navigateur web autant moins librement sous licence et a accus?? les d??veloppeurs OpenBSD d'hypocrisie pour permettre Netscape de rester tout en retirant de son logiciel. La position du projet OpenBSD est que Netscape, mais pas open source, avait des conditions de licence qui pourraient ??tre plus facilement remplies. Ils ont affirm?? que la demande de Bernstein pour le contr??le des produits d??riv??s conduirait ?? beaucoup de travail suppl??mentaire et que l'enl??vement ??tait le moyen le plus appropri?? pour se conformer ?? ses exigences.

L'??quipe OpenBSD a d??velopp?? un logiciel ?? partir de z??ro, ou adopt?? logiciel existant appropri??e, en raison de pr??occupations licence. On notera en particulier le d??veloppement, apr??s les restrictions de licence ont ??t?? impos??es IPFilter, de la pf filtre de paquets, qui est apparu dans OpenBSD 3.0 et est maintenant disponible en DragonFly BSD, NetBSD et FreeBSD. D??veloppeurs OpenBSD ont ??galement remplac?? les outils sous licence GPL (comme diff, grep et pkg-config) avec BSD licence ??quivalents et a fond?? de nouveaux projets, y compris le OpenBGPD d??mon de routage et OpenNTPD d??mon service de temps. A ??galement d??velopp?? ?? partir de z??ro ??tait le logiciel OpenSSH utilis?? ?? l'??chelle mondiale.

Financement

Bien que le syst??me d'exploitation et ses composants mobiles sont largement utilis??s dans les produits commerciaux, de Raadt dit que peu de financement pour le projet vient de l'industrie: ??traditionnellement tout notre financement provient de dons des utilisateurs et les utilisateurs qui ach??tent nos CD (nos autres produits ne nous rend pas vraiment beaucoup d'argent). De toute ??vidence, cela n'a pas eu beaucoup d'argent. "

Pour une p??riode de deux ans au d??but des ann??es 2000, le projet a re??u un financement DARPA, qui "a pay?? les salaires des cinq personnes ?? travailler ?? plein temps compl??tement, achet?? environ 30k $ en mat??riel, et pay?? 3 hackathons."

De Raadt a exprim?? une certaine inqui??tude ?? propos de l'asym??trie de financement: ??Je pense que les contributions auraient d?? venir d'abord de vendeurs, d'autre part des utilisateurs de l'entreprise, et troisi??mement des utilisateurs individuels, mais la r??ponse a ??t?? presque enti??rement le contraire, avec presque un. 15-1 ratio de dollars en faveur des petites gens. Merci un lot, petites gens! "

La s??curit?? et l'audit de code

Peu de temps apr??s la cr??ation de OpenBSD, Theo de Raadt a ??t?? contact?? par une entreprise de logiciels de s??curit?? local nomm?? Secure Networks, Inc. ou SNI. Ils ont ??t?? au point un "outil d'audit de s??curit?? r??seau" appel?? Ballista (plus tard renomm?? Cybercop Scanner apr??s SNI a ??t?? achet?? par Network Associates), qui visait ?? trouver et tentative de exploiter les ??ventuelles failles de s??curit?? des logiciels. Cela a co??ncid?? bien avec l'int??r??t de la s??curit?? de Raadt, pour un temps les deux coop??r??, une relation qui ??tait d'une utilit?? particuli??re menant ?? la version d'OpenBSD 2.3 et aid?? ?? d??finir la s??curit?? comme le point focal du projet.

OpenBSD inclut des fonctionnalit??s con??ues pour am??liorer la s??curit??. Il se agit notamment additions API, comme le strlcat et strlcpy fonctions; modifications de l'ensemble des outils, y compris une limites statiques de dames; techniques de protection de la m??moire pour se pr??munir contre les acc??s non valides, tels que ProPolice et W ^ X (W xor X) Cette page fonction de protection; et la cryptographie et fonctions de randomisation.

Pour r??duire le risque d'une vuln??rabilit?? ou une mauvaise configuration permettant une escalade de privil??ge, certains programmes ont ??t?? ??crits ou adapt??s pour faire usage de la s??paration des privil??ges, la r??vocation de privil??ges et chroot. La s??paration des privil??ges est une technique, pionnier sur OpenBSD et inspir?? par le principe du moindre privil??ge, o?? un programme est divis?? en deux ou plusieurs parties, l'une qui effectue des op??rations privil??gi??es et l'autre, presque toujours la majeure partie des codes-pistes sans privil??ge. La r??vocation de privil??ges est similaire et implique un programme d'effectuer les op??rations n??cessaires avec les privil??ges Il commence avec ensuite les laisser tomber. Chrooter consiste ?? limiter ?? une application d'une section de la le syst??me de fichiers, lui interdisant d'acc??der ?? des zones qui contiennent des fichiers priv??s ou du syst??me. Les d??veloppeurs ont appliqu?? ces fonctionnalit??s pour les versions d'OpenBSD d'applications courantes, y compris tcpdump et la Apache le serveur web.

D??veloppeurs OpenBSD ont contribu?? ?? la naissance de-et le projet continue ?? d??ve- OpenSSH, un remplacement s??curis?? pour Telnet. OpenSSH est bas?? sur l'original suite SSH et d??velopp?? par l'??quipe OpenBSD. Il est apparu dans OpenBSD 2.6 et est maintenant mise en ??uvre la plus populaire SSH, disponible sur de nombreux syst??mes d'exploitation.

Le projet a pour politique de toujours l'audit de code pour des probl??mes, travailler ce d??veloppeur Marc Espie a d??crit comme "jamais fini ... plus une question de processus que d'un bug sp??cifique traqu??". Il a ensuite ??num??r?? plusieurs ??tapes typiques fois un bug se trouve, y compris l'examen de l'arbre source entier pour les m??mes et d'autres questions similaires, "essayer [ant] de savoir si la documentation doit ??tre modifi??e" et de v??rifier si "ce est possible pour augmenter la compilateur de mettre en garde contre ce probl??me sp??cifique ".

All??gu??e porte d??rob??e FBI enqu??te

Le 11 D??cembre 2010, Gregory Perry a envoy?? un courriel ?? Theo de Raadt, all??guant que le FBI avait pay?? certains ex-d??veloppeurs OpenBSD dix ann??es auparavant pour ins??rer des portes d??rob??es sur le Structure cryptographique d'OpenBSD. Theo de Raadt a fait l'email public le 14 D??cembre en le transf??rant ?? la liste de diffusion OpenBSD-tech et a sugg??r?? un audit de la Codebase IPsec. La r??ponse de Raadt ??tait sceptique du rapport et il a invit?? tous les d??veloppeurs d'examiner ind??pendamment le code correspondant. Dans les semaines qui suivirent, bugs ont ??t?? corrig??s, mais aucune preuve de portes d??rob??es ont ??t?? trouv??s.

Slogan

Le site dispose d'OpenBSD une r??f??rence de premier plan ?? l'enregistrement de s??curit?? de l'installation par d??faut. Jusqu'?? Juin 2002, le libell?? lire "Cinq ans sans un trou ?? distance dans l'installation par d??faut!" Une OpenSSH bug a ensuite d??couvert que fait-il possible pour un attaquant distant de prendre racine dans OpenBSD et dans l'un des nombreux autres syst??mes ex??cutant OpenSSH ?? l'??poque. Il a ??t?? rapidement fix??, comme il est normal avec des trous de s??curit?? connus. Le slogan a ??t?? modifi?? pour "Un trou ?? distance dans l'installation par d??faut, en pr??s de six ann??es!" En 2007 une vuln??rabilit?? li??e au r??seau a ??t?? trouv??, qui a ??galement ??t?? vite r??solu. La citation a ??t?? modifi?? par la suite ?? "Seuls deux trous distants dans l'installation par d??faut, dans un sacr?? bout de temps!" En D??cembre 2012 cette formulation reste.

Cette d??claration a ??t?? critiqu??e parce que l'installation par d??faut contient quelques services en fonctionnement, et la plupart des utilisateurs va commencer plus de services et d'installer des logiciels suppl??mentaires. Le projet stipule que l'installation par d??faut est intentionnellement minimaux pour assurer les utilisateurs novices "ne ont pas besoin de devenir des experts en s??curit?? durant la nuit", ce qui correspond avec l'open-source et les pratiques d'audit de code ont fait valoir des ??l??ments importants d'un syst??me de s??curit??.

La distribution et la commercialisation

OpenBSD est disponible librement dans diverses mani??res: la source peut ??tre r??cup??r?? par CVS anonyme, et les versions binaires et des instantan??s de d??veloppement peut ??tre t??l??charg?? soit par FTP ou HTTP. Pr??emball?? Ensembles de CD-ROM peuvent ??tre command??s en ligne pour une somme modique, avec un assortiment d'autocollants et une copie de la chanson th??me de la lib??ration. Ceux-ci, avec leurs oeuvres d'art et autres primes, sont l'une des rares sources de revenus, de mat??riel de financement du projet, la bande passante et d'autres d??penses.

En commun avec d'autres syst??mes d'exploitation, OpenBSD fournit un syst??me de gestion de paquet pour l'installation et la gestion facile des programmes qui ne font pas partie du syst??me d'exploitation de base. Forfaits sont des fichiers binaires qui sont extraits, g??r??s et ??limin??s en utilisant les outils de l'emballage. Sur OpenBSD, la source de paquets est le syst??me des ports, une collection de Makefiles et autres infrastructures n??cessaires pour cr??er des packages. Dans OpenBSD, les ports et le syst??me d'exploitation de base sont ??labor??s et publi??s en m??me temps pour chaque version: cela signifie que les ports ou les packages publi??s avec, par exemple, 4,6 ne sont pas adapt??s pour une utilisation avec 4.5 et vice versa.

OpenBSD utilise d'abord le d??mon BSD mascotte cr????e par Phil Foglio, mis ?? jour par John Lasseter et copyright Marshall Kirk McKusick. Les versions ult??rieures ont vu variations, pour finalement se ??tablir sur Puffy, d??crit comme un pufferfish. Depuis Puffy est apparu sur OpenBSD mat??riel promotionnel et pr??sent?? dans les chansons de lib??ration et des illustrations. Le mat??riel promotionnel des premi??res versions d'OpenBSD ne avait pas un th??me coh??rent ou design, mais plus tard, les CD-ROM, lib??ration des chansons, des affiches et des tee-shirts pour chaque version ont ??t?? produits avec un seul style et le th??me, parfois contribu?? par Ty Semaka de la Plaid Tongued Devils. Elles sont devenues une partie de OpenBSD plaidoyer, ?? chaque nouvelle version ??largissant un point moral ou politique important au projet, souvent par le biais parodie. Th??mes pass??s ont inclus: dans OpenBSD 3.8, le pirates du RAID Lost, une parodie de Indiana Jones li??e aux nouveaux outils de RAID en vedette dans le cadre de la lib??ration; The Wizard of OS, qui fait ses d??buts dans OpenBSD 3.7, bas?? sur le travail de Pink Floyd et une parodie de Le Magicien d'Oz li?? au projet de r??cente travaux sans fil; Puff et d'OpenBSD 3.3 le Barbare, y compris une chanson rock des ann??es 80 de style et parodie de Conan le Barbare, faisant allusion ?? ouvrir la documentation.