Cifrado César

Acerca de este escuelas selección Wikipedia

Este contenido de Wikipedia ha sido seleccionada por SOS para su utilización en las escuelas de todo el mundo. Visite el sitio web de Aldeas Infantiles SOS en http://www.soschildren.org/

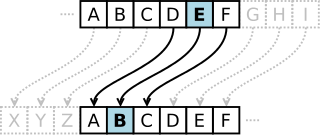

La acción de un cifrado César es reemplazar cada letra de texto plano con un número fijo de lugares abajo del alfabeto. Este ejemplo es con una desviación a la izquierda de tres, de modo que un E en el texto en claro se convierte en B en el texto cifrado. | |

| Detalle | |

|---|---|

| Estructura | cifrado de sustitución |

| Mejor pública criptoanálisis | |

Susceptibles a análisis de frecuencias y ataques de fuerza bruta. | |

En criptografía , un cifrado César, también conocido como cifrado de César, el cifrado de desplazamiento, código de César o César cambio, es uno de los más sencillos y más ampliamente conocida técnicas de cifrado. Es un tipo de cifrado de sustitución en la que cada letra en el texto plano se sustituye por una carta algún número fijo de posiciones abajo de la alfabeto . Por ejemplo, con una desviación a la izquierda de 3, D sería reemplazado por A, E se convertiría en B, y así sucesivamente. El método lleva el nombre de Julio César , que lo utilizó en su correspondencia privada.

El paso cifrado realizado por un cifrado César se incorpora a menudo como parte de los planes más complejos, como el Cifrado Vigenère, y todavía tiene aplicación moderna en el ROT13 sistema. Al igual que con todos los sistemas de cifrado única sustitución alfabeto, el cifrado César es fácilmente roto y en la práctica moderna ofrece esencialmente ninguna seguridad de las comunicaciones.

Ejemplo

La transformación se puede representar mediante la alineación de dos alfabetos; el alfabeto cifrado es el alfabeto llano girada hacia la izquierda o hacia la derecha por algún número de posiciones. Por ejemplo, aquí es un cifrado César utilizando una rotación a la izquierda de los tres lugares, equivalente a un desplazamiento a la derecha de 23 (el parámetro de desplazamiento se utiliza como el clave):

Plain: ABCDEFGHIJKLMNOPQRSTUVWXYZ Cifrado: XYZABCDEFGHIJKLMNOPQRSTUVW

Durante el cifrado, una persona levanta la vista cada letra del mensaje en la línea de "simple" y escribe la letra correspondiente en la línea de "cifrado". Descifrar se realiza a la inversa, con un desplazamiento a la derecha de 3.

Texto cifrado: QEB NRFZH YOLTK CLU GRJMP LSBO QEB IXWV ALD Texto plano pangrama

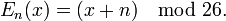

La encriptación también puede representarse utilizando la aritmética modular mediante la transformación de las primera letras en números, de acuerdo con el esquema, A = 0, B = 1, ..., Z = 25. El cifrado de una carta  por un desplazamiento n se puede describir matemáticamente como,

por un desplazamiento n se puede describir matemáticamente como,

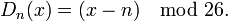

El descifrado se realiza de manera similar,

(Existen diferentes definiciones para el operación de módulo. En lo anterior, el resultado es en el rango de 0 ... 25. Es decir, si x + n o xn no están en el rango de 0 ... 25, tenemos que restar o añadir 26.)

La sustitución es el mismo en todo el mensaje, por lo que la cifra está clasificado como un tipo de de sustitución monoalfabética, a diferencia de sustitución polialfabética.

Historia y uso

El cifrado César lleva el nombre de Julio César , quien, de acuerdo con Suetonio, lo usó con un cambio de tres a proteger los mensajes de importancia militar. Mientras que César fue el primer uso registrado de este esquema, se conocen otros sistemas de cifrado de sustitución que se han utilizado anteriormente.

Si tenía algo confidencial que decir, él lo escribió en clave, que es, por lo que cambiar el orden de las letras del alfabeto, que no es una palabra podía distinguirse. Si alguno quiere descifrar estos, y obtener en su significado, debe sustituir la cuarta letra del alfabeto, a saber D, para A, y así con los demás.- Suetonio, La vida de Julio César 56

Su sobrino, Augusto , también se utiliza el cifrado, pero con un desplazamiento a la derecha de uno, y no envolver alrededor del principio del alfabeto:

Siempre que él escribió en cifra, escribió B para A, C para B, y el resto de las letras en el mismo principio, el uso de AA para X.- Suetonio, Vida de Augusto 88

Hay evidencia de que Julio César utiliza sistemas más complicados, así, y un escritor, Aulo Gelio, se refiere a una (hoy perdido) tratado sobre sus sistemas de cifrado:

Hay incluso un tratado en lugar ingeniosamente escrita por el gramático Probus sobre el significado secreto de las cartas en la composición de las epístolas de César.- Aulo Gelio, Ático Noches 17.9.1-5

Se desconoce la eficacia del sistema de cifrado César estaba en el momento, pero es probable que haya sido razonablemente seguro, sobre todo porque la mayoría de los enemigos de César habría sido analfabeta y otros se han asumido que los mensajes fueron escritos en una lengua extranjera desconocida. No hay ningún registro en ese momento de las técnicas para la solución de códigos de sustitución simples. Los registros más antiguos que sobreviven datan de las obras del siglo noveno de Al-Kindi en el Árabe mundo con el descubrimiento de análisis de frecuencia.

Un cifrado César con un cambio de uno se utiliza en la parte posterior de la Mezuzá para cifrar los nombres de Dios . Esto puede ser un vestigio de una época anterior, cuando los judíos no se les permitía tener Mezuzot. Las cartas de los propios criptograma comprenden un "nombre divino" religiosamente significativo que Creencia ortodoxa sostiene mantiene las fuerzas del mal bajo control.

En el siglo 19, la sección de anuncios personales en los periódicos a veces se utiliza para intercambiar mensajes cifrados utilizando esquemas de cifrado simples. Kahn (1967) describe casos de amantes que participan en las comunicaciones secretas cifrados usando el algoritmo de cifrado César en Los Tiempos. Incluso en fecha tan tardía como 1915, el cifrado César estaba en uso: el ejército ruso se servía de él como un reemplazo para los cifrados más complicados que habían resultado ser demasiado difícil para sus tropas para dominar; Criptoanalistas alemanes y austriacos tuvieron pocas dificultades para descifrar sus mensajes.

Sistemas de cifrado César se pueden encontrar hoy en día en los juguetes de los niños, tales como anillos decodificador secretas. Un cambio Caesar de trece también se realiza en el ROT13 algoritmo , un método simple de texto ofuscar ampliamente encontrado en Usenet y se utiliza para texto oscuro (como punchlines broma y la historia spoilers), pero no se utiliza en serio como un método de cifrado.

Una construcción de 2 discos giratorios con un cifrado César se puede utilizar para cifrar o descifrar el código.

La Vigenère utiliza un cifrado César con un cambio diferente en cada posición en el texto; el valor del desplazamiento se define utilizando una palabra clave que se repite. Si la palabra clave es tan larga como el mensaje, elegido aleatoria, nunca se vuelve conocido a nadie más, y nunca se vuelve a utilizar, este es el cifrado one-time pad, probada irrompible. Las condiciones son tan difíciles que son, a efectos prácticos, nunca lograron. Palabras clave más corto que el mensaje (por ejemplo, " La victoria completa "utilizado por el Confederación durante la Guerra Civil Americana ), introducir un patrón cíclico que podría ser detectada con una versión estadísticamente avanzado de análisis de frecuencia.

En abril de 2006, a un fugitivo Jefe de la mafia Bernardo Provenzano fue capturado en Sicilia en parte porque algunos de sus mensajes, escritos en una variación del cifrado César, estaban rotas. Cifrado de Provenzano utiliza números, por lo que "A" habría escrito como el "4", "B", como "5", y así sucesivamente.

En 2011, Rajib Karim fue condenado en el Reino Unido de "delitos de terrorismo" después de usar el cifrado César para comunicarse con activistas islámicos de Bangladesh en discusiones sobre parcelas de volar British Airways aviones o interrumpir sus redes de TI. Aunque las partes tuvieron acceso a mucho mejores técnicas de cifrado (Karim mismo utilizado PGP para almacenamiento de datos en discos de computadora), se optó por utilizar su propio esquema de lugar (implementado en Microsoft Excel) "porque" cafres ", o no creyentes, lo saben [es decir, PGP] por lo que deben ser menos seguro".

Rompiendo el cifrado

| Descifrado cambio | Texto plano Candidato |

|---|---|

| 0 | exxegoexsrgi |

| 1 | dwwdfndwrqfh |

| 2 | cvvcemcvqpeg |

| 3 | buubdlbupodf |

| 4 | attackatonce |

| 5 | zsszbjzsnmbd |

| 6 | yrryaiyrmlac |

| ... | |

| 23 | haahjrhavujl |

| 24 | gzzgiqgzutik |

| 25 | fyyfhpfytshj |

El cifrado César puede romperse fácilmente incluso en un escenario-texto cifrado único. Dos situaciones se pueden considerar:

- un atacante sabe (o conjeturas) que algún tipo de cifra de substitución simple se ha utilizado, pero no específicamente que es un esquema de Caesar;

- un atacante sabe que un cifrado César está en uso, pero no sabe el valor de cambio.

En el primer caso, el sistema de cifrado puede ser roto utilizando las mismas técnicas que para un simple cifrado de sustitución en general, tales como análisis de frecuencia o palabras patrón. Mientras que la solución, es probable que un atacante se dará cuenta rápidamente de la regularidad en la solución y deducir que un cifrado César es el algoritmo específico empleado.

En el segundo caso, rompiendo el esquema es aún más sencillo. Puesto que hay sólo un número limitado de posibles desplazamientos (26 en Inglés), que pueden cada uno ser probados a su vez en un ataque de fuerza bruta . Una forma de hacer esto es escribir un fragmento del texto cifrado en una tabla de todos los posibles cambios - una técnica conocida a veces como "completar el componente llano". El ejemplo dado es para el texto cifrado "EXXEGOEXSRGI"; el texto en claro es instantáneamente reconocible a simple vista en un cambio de cuatro. Otra forma de ver este método es que, en cada letra del texto cifrado, todo el alfabeto está escrito en el reverso de partida en esa letra. Este ataque puede ser acelerado mediante un conjunto de tiras preparadas con el alfabeto escrito en orden inverso. Las tiras se alinean para formar el texto cifrado a lo largo de una fila, y el texto en claro deben aparecer en una de las otras filas.

Otro método de fuerza bruta es hacer coincidir la distribución de frecuencias de las letras. Por graficar las frecuencias de las letras en el texto cifrado, y conociendo la distribución prevista de esas cartas en la lengua original del texto plano, un ser humano puede detectar fácilmente el valor del cambio observando el desplazamiento de las características particulares del gráfico. Esto se conoce como análisis de frecuencia. Por ejemplo, en el idioma Inglés las frecuencias de texto claro de las letras E, T, (por lo general más frecuente), y Q, Z (típicamente menos frecuente) son particularmente distintivo. Las computadoras también pueden hacer esto mediante la medición de lo bien que la distribución real de frecuencia coincide con la distribución esperada; Por ejemplo, el estadística de chi-cuadrado se puede utilizar.

Para texto plano del lenguaje natural, habrá, con toda probabilidad, sea sólo un descifrado plausibles, aunque para textos planos muy cortos, varios candidatos son posibles. Por ejemplo, el texto cifrado podría MPQY, plausiblemente, descifrar a cualquiera " aden "o" conocer "(suponiendo que el texto plano es en Inglés), de manera similar," ALIIP "a" muñecas "o" rueda ", y" AFCCP "a" alegre "o" alegría "(véase también distancia de unicidad).

Múltiples cifrados y descifrados no proporcionan seguridad adicional. Esto se debe a dos encriptaciones de, por ejemplo, cambian de A y B cambian, serán equivalentes a un cifrado de desplazamiento A + B. En términos matemáticos, el cifrado bajo varias llaves forma un grupo .