Authentification forte

|

|

Cet article ne cite pas suffisamment ses sources (mars 2013). Si vous disposez d'ouvrages ou d'articles de référence ou si vous connaissez des sites web de qualité traitant du thème abordé ici, merci de compléter l'article en donnant les références utiles à sa vérifiabilité et en les liant à la section « Notes et références » (modifier l'article, comment ajouter mes sources ?).

|

L'authentification forte est, en sécurité des systèmes d'information, une procédure d'identification qui requiert la concaténation d'au moins deux facteurs d'authentification.

La Norme FIDO fixe la référence en la matière. D'ailleurs Windows 10 intégrera dans sa version définitive un mécanisme d'authentification FIDO compatible.

Les facteurs de l'authentification forte

INTRODUCTION : La notion d'authentification s'oppose à celle de l'identification d'une personne physique ou morale (dirigeant et toute personne autorisée). Cette distinction est importante puisque par abus de langage, on parle d'authentification alors qu'il s'agit d'identification. Explications :

- Lorsqu'une personne présente sa pièce d'identité lors d'un contrôle, elle est identifiée grâce à un document officiel, mais n'est pas authentifiée, car le lien entre la pièce d'identité et la personne n'est pas établie de façon indiscutable, irrévocable et reconnue par les tribunaux en cas de litige.

Par opposition,

- Lorsqu'une personne est authentifiée, cette authentification doit-être apportée par un tiers de confiance et par une preuve au sens juridique reconnue devant les tribunaux (ex: la signature électronique de la carte bancaire).

Ainsi, pour le eCommerce, un achat réalisé en confirmant le mot de passe ou le SMS reçu sur son téléphone portable, indique seulement que ce message affiché au propriétaire de la ligne de téléphone a été recopié sur une page Web marchand (même si l'ouverture de session du téléphone se fait par biométrie). Mais ne suppose aucunement de l'engagement du propriétaire de la ligne car ce dernier n'a pas été authentifié (cas du vol d'un portable et utilisation par un tiers). Autrement dit, aucune preuve matérielle ne permet de s'assurer de son engagement dans la transaction.

En synthèse, la charge de la preuve émanant d'un tiers de confiance distingue l'identification de l'authentification en cas de litige ou de contestation.

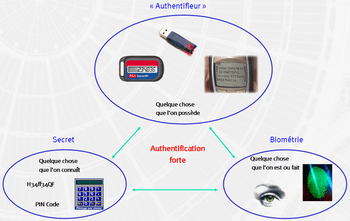

LES DIFFERENTS MODES : Les systèmes d'authentification courants utilisent un seul facteur (en général un mot de passe). Le principe de l'authentification forte est d'utiliser plusieurs facteurs de nature distincte afin de rendre la tâche plus compliquée à un éventuel attaquant. Les facteurs d'authentification sont classiquement présentés comme suit :

- Ce que l'entité connaît (un mot de passe, un code NIP, une phrase secrète, etc.)

- Ce que l'entité détient (une carte magnétique, RFID, une clé USB, un PDA, une carte à puce, un smartphone, etc.). Soit un élément physique appelé jeton d'authentification, authentifieur ou token.

- Ce que l'entité est, soit une personne physique (empreinte digitale, empreinte rétinienne, structure de la main, structure osseuse du visage ou tout autre élément biométrique)

- Ce que l'entité sait faire ou fait, soit une personne physique (biométrie comportementale tel que signature manuscrite, reconnaissance de la voix, un type de calcul connu de lui seul, un comportement, etc.)

- Où l'entité est, soit un endroit d'où, suite à une identification et authentification réussie, elle est autorisée (accéder à un système logique d'un endroit prescrit)

Dans la majorité des cas, l'entité est une personne physique - individu - personne morale, mais elle peut être un objet comme, par exemple, une application web utilisant le protocole SSL, un serveur SSH, un objet de luxe, une marchandise, un animal, etc.

On peut considérer que l'authentification forte est une des fondations essentielles pour garantir :

- L'autorisation ou contrôle d'accès (qui peut y avoir accès)

- La confidentialité (qui peut le voir)

- L'intégrité (qui peut le modifier)

- La traçabilité (qui l'a fait)

- L'irrévocabilité (qui peut le prouver)

Cette approche est toutefois modulée par l'ANSSI dans son référentiel général de sécurité[1].

Pourquoi l'authentification forte et l'authentification à deux-facteurs ?

Le mot de passe est actuellement le système le plus couramment utilisé pour authentifier un utilisateur. Il n’offre plus le niveau de sécurité requis pour assurer la protection de biens informatiques sensibles, car différentes techniques d’attaque permettent de le trouver facilement. On recense plusieurs catégories d’attaques informatiques pour obtenir un mot de passe :

- Attaque par force brute

- Attaque par dictionnaire

- Écoute du clavier informatique (keylogger), par voie logicielle (cheval de troie...), ou par écoute distante (champ électrique des claviers filaires, ou ondes radio faiblement chiffrées pour les claviers sans fils[2])

- Écoute du réseau (password sniffer) : plus facilement avec les protocoles réseau sans chiffrement, comme HTTP, Telnet, FTP, LDAP, etc.

- Hameçonnage (ou filoutage), appelé en anglais phishing

- Attaque de l'homme du milieu ou man in the middle attack (MITM) : par exemple avec les protocoles SSL ou SSH

- Ingénierie sociale

- Extorsion d'informations par torture, chantage ou menaces

L'attaque par force brute n'est pas vraiment une méthode de cassage puisque le principe est applicable à toutes les méthodes. Elle est toutefois intéressante car elle permet de définir le temps maximum que doit prendre une attaque sur une méthode cryptographique. Le but de la cryptographie est de rendre impraticable l'usage de la force brute en augmentant les délais de résistance à cette méthode. En théorie, il suffit que le délai de résistance soit supérieur à la durée de vie utile[3] de l'information à protéger. Cette durée varie selon l'importance de l'information à protéger.

Familles technologiques pour l'authentification forte

On dénombre actuellement quatre familles :

One Time Password (OTP) / Mot de passe à usage unique

Cette technologie permet de s'authentifier avec un mot de passe à usage unique. Elle est fondée sur l'utilisation d'un secret partagé (cryptographie symétrique) ou l'utilisation d'une carte matricielle d'authentification. Il n'est donc pas possible de garantir une véritable non-répudiation.

Certificat Numérique

Cette technologie est fondée sur l'utilisation de la cryptographie asymétrique et l'utilisation d'un challenge. Il est possible de garantir la non-répudiation car uniquement l'identité possède la clé privée.

- Infrastructure à clés publiques (PKI)

- RSA

- PKINIT

Biométrie

Cette technologie est fondée sur la reconnaissance d'une caractéristique ou d'un comportement unique.

- Biométrie

- Technologie Match on Card

Authentifieur de type One-Time-Password

Cette technologie est fondée sur un secret partagé unique. L'authentifieur contient le secret. Le serveur d'authentification contient le même secret. Grâce au partage de ce dénominateur commun il est alors possible de générer des mots de passe à usage unique (One-Time-Password). Du fait que ce type de technologie utilise un secret partagé il n'est pas possible d'assurer la non-répudiation. La technologie du certificat numérique permet a contrario de garantir la non-répudiation.

Il existe deux modes de fonctionnement :

- le fonctionnement dit synchrone,

- le fonctionnement dit asynchrone

Exemple de solution de type OTP

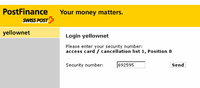

- La liste à biffer ou TAN (Transaction Authentication Number). Il s'agit de rentrer un OTP (One-Time Password) provenant d'une liste de codes fournie par exemple par la banque. Cette liste est considérée comme un authentifieur.

- Matrix card authentication ou authentification à carte matricielle. Il s'agit de rentrer un OTP provenant d'une carte matricielle fournie. Ce système utilise les coordonnées en Y et X. La carte matricielle est considérée comme un authentifieur.

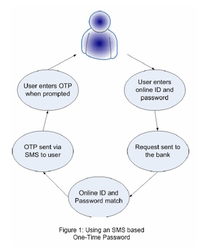

- Utilisation des SMS. Ce système utilise la technologie des SMS. L'utilisateur reçoit un OTP directement sur son téléphone portable. Le téléphone portable est considéré comme un authentifieur.

Authentifieur fondé sur le temps

Ces authentifieurs utilisent, en plus du secret partagé, un dénominateur commun qui est le temps. Chaque partie est synchronisée sur le temps universel (UTC). On utilise alors un Code NIP comme deuxième facteur d'authentification. Ces authentifieurs sont définis comme une technologie dite synchrone. Chaque minute, par exemple, ces authentifieurs affichent un nouveau « Token Code », le One Time Password.

L'exemple le plus connu est SecurID de la société RSA Security.

Authentifieur fondé sur un compteur

Ces authentifieurs utilisent, en plus du secret partagé, un dénominateur commun qui est un compteur. Chaque partie se synchronise sur le compteur. On utilise alors un Code NIP comme deuxième facteur d'authentification. Le code NIP peut être entré sur un mini clavier. Comme la technologie fondée sur le temps, ces authentifieurs ne sont pas capables d'offrir la non-répudiation. Ces authentifieurs sont définis comme une technologie dite synchrone.

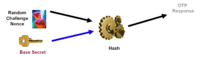

Authentifieur fondé sur un mécanisme de « défi réponse » ou « challenge réponse »

Les authentifieurs 'défi-réponse (en)' utilisent, en plus du secret partagé, un nombre aléatoire généré par le serveur d'authentification. Le client reçoit ce défi ou nonce et répond à celui-ci au serveur. On utilise alors un Code NIP comme deuxième facteur d'authentification. Le code NIP peut être entré sur un mini clavier. Comme cette technologie utilise un secret partagé, ces authentifieurs ne sont pas capables d'offrir la non-répudiation.

Ces authentifieurs sont définis comme une technologie dite asynchrone OCRA normalisée par l'«Initiative for Open Authentification» OATH .

Type d'Authentifieur ou « Token » PKI

Carte à puce

Pour sécuriser la clé privée et stocker le certificat numérique, la carte à puce est une solution très efficace. Cette technologie permet aussi d'implémenter d'autres fonctions telles que sécurité des bâtiments, badgeuse, etc.

Généralement, la carte à puce est liée à l'utilisation d'un code NIP ou par l'utilisation de la biométrie.

Lorsque la biométrie remplace le code NIP, le système offre une preuve "quasi absolue" du porteur de la carte (cf technologie Match On Card).

Authentifieur USB

Ces authentifieurs utilisent la même technologie cryptographique que les cartes à puces. Ce type d'authentifieur est capable de stocker, générer du matériel cryptographique de façon très sécurisée. Ces authentifieurs sont définis comme une technologie dite connectée. En d'autres termes, il est nécessaire de « brancher » cette authentifieur sur l'ordinateur via le port USB. L'inconvénient majeur de cette technologie est qu'elle n'est pas vraiment portable. Par exemple, il est difficile d'utiliser son authentifieur USB sur une « borne » Internet (Kiosk, Hôtel, etc.).

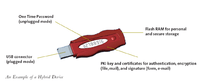

Type d'Authentifieur ou « Token » de type Hybride

Ces authentifieurs offrent le meilleur des deux mondes. Ils sont capables de gérer les certificats numériques et d'offrir une solution très portable pour les nomades avec la technologie OTP.

Solutions d'authentification forte

|

|

Le ton de cet article ou de cette section est trop promotionnel ou publicitaire. Modifiez l'article pour adopter un ton neutre (aide quant au style) ou discutez-en.

|

OTP

RSA SecureID

Safenet

UniOTP distribué en France par CodeAndSoft

privacyIDEA Open Source Two Factor Authentication System

Carte à puce, token pki

Safenet

Feitian disiribué en France par APLIKA

Authentifieur USB

UniKey de Iolock

DinkeyWEB de APLIKA

VeriSign

PAR QR Code

Smartsign co-édité par APLIKA et Microcosm

Evidian QRentry

BIOMETRIE

UBKEY scan de l'iris distribué en France par CodeAndSoft

Myiris de EYELock

TouchID de Apple empreinte digitale

3D Intel real sense reconnaissance faciale

NUANCE reconnaissance Vocale

Annexes

Notes et références

- ↑ Authentification - Règles et recommandations concernant les mécanismes d'authentification Référentiel technique de l'ANSSI - version 1.0 du 13/01/2010

- ↑ We know what you typed last summer

- ↑ La durée de vie utile d'une information est la période durant laquelle cette information offre un avantage ou une confidentialité que l'on souhaite préserver de tout usage frauduleux.

- ↑ Les principaux sont basés sur la reconnaissance de l'empreinte digitale, de l'IRIS de l'œil, ou la reconnaissance faciale (caméra 3D).

Voir aussi

- Authentification

- Robustesse d'un mot de passe

- ARP poisoning

- Cain & Abel, outil de récupération de mot de passe

- Cartes à puce ASK

- dSniff

- Table arc-en-ciel

- Identité numérique

- Infrastructure à clés publiques (PKI)

- Europay Mastercard Visa et le standard CAP

- PKCS

- Liberty Alliance

- OpenID

- RSA Security

- SecurID

- Biométrie

- Cartes à puce Gemalto

- VASCO Data Security International

- Vulnérabilité des services d'authentification web

Liens externes

- (fr) Moneticien : Article sur la définition de l'identification et l'authentification - Octobre 2015

- (fr) L’Authentification de A à Z - septembre 2003 - Livre Blanc

- (en) Authentification forte obligatoire pour les organismes financiers aux USA - octobre 2005

- (en) Une implémentation libre (en LGPL) et donc avec le code source d'une classe en PHP et d'un outil en ligne de commande, pour Linux et Windows, et qui supporte OATH/HOTP, OATH/TOTP et mOTP

- Portail de la sécurité informatique

- Portail de la cryptologie