Attaque par force brute

Renseignements g??n??raux

Enfants SOS b??n??voles ont aid?? ?? choisir des articles et faites autre mat??riel p??dagogique Une bonne fa??on d'aider d'autres enfants est par parrainant un enfant

En cryptographie , une attaque par force brute, ou de la cl?? de recherche exhaustive, est un cryptanalytique attaque qui peut, en th??orie, ??tre utilis?? contre des donn??es crypt??es (sauf pour les donn??es chiffr??es dans un information th??oriquement de mani??re s??curis??e). Une telle attaque pourrait ??tre utilis?? lorsqu'il ne est pas possible de profiter d'autres faiblesses dans un syst??me de cryptage (se il en existe) qui rendrait la t??che plus facile. Il consiste ?? v??rifier syst??matiquement possible touches jusqu'?? ce que la bonne cl?? est trouv??. Dans le pire des cas, cela impliquerait traversant l'ensemble espace de recherche.

Le longueur de la cl?? utilis??e dans le chiffrement d??termine la faisabilit?? pratique d'effectuer une attaque par force brute, avec de plus longues touches exponentiellement plus difficile ?? casser que les plus courts. Un proc??d?? de chiffrement avec une longueur de cl?? de N bits peut ??tre d??compos?? en un temps pire proportionnel ?? 2 N et un temps moyen de moiti??. Attaques par force brute peuvent ??tre faites moins efficace par obscurcir les donn??es ?? coder, ce qui rend plus difficile pour un attaquant de reconna??tre quand il / elle a d??chiffr?? le code. Une des mesures de la force d'un syst??me de cryptage est combien de temps il serait th??oriquement prendre un attaquant de monter une attaque par force brute succ??s contre elle.

Attaques par force brute sont une application de Recherche exhaustive, la technique g??n??rale de r??solution de probl??mes d'??num??rer tous les candidats et de v??rifier chacun.

Limites th??oriques

Les ressources n??cessaires pour une attaque par force brute cro??tre de fa??on exponentielle avec l'augmentation taille de la cl??, pas de fa??on lin??aire. Bien que les r??glements d'exportation des ??tats-Unis historiquement restreint longueurs de cl??s ?? 56 bits cl??s sym??triques (par exemple Data Encryption Standard ), ces restrictions ne sont plus en place, de sorte que les algorithmes sym??triques modernes utilisent g??n??ralement des calculs plus forte ?? 128 cl??s de 256 bits.

Il ya un argument physique qui une cl?? sym??trique de 128 bits est de calcul s??curis?? contre attaque par force brute. La dite Landauer limite implicite par les lois de la physique fixe une limite inf??rieure ?? l'??nergie n??cessaire pour effectuer un calcul de kT ?? ln 2 par bit effac?? dans un calcul, o?? T est la temp??rature du dispositif informatique en kelvins , k est le Constante de Boltzmann, et le logarithme naturel de 2 est d'environ 0,693. Aucun dispositif de calcul irr??versible peut utiliser moins d'??nergie que cela, m??me en principe. Ainsi, pour simplement parcourir les valeurs possibles pour une cl?? sym??trique de 128 bits (en ignorant faire le calcul r??el de le v??rifier) serait th??oriquement exiger 2 128-1 bits flips sur un processeur classique. Si l'on suppose que le calcul se produit pr??s de la temp??rature ambiante (~ 300 K) Neumann-Landauer la limite Von peut ??tre appliqu?? pour estimer l'??nergie requise comme ~ 10 18 joules, ce qui ??quivaut ?? la consommation de 30 gigawatts de puissance pour un an. Ce est ??gal ?? 30 ?? 10 9 W ?? 365 ?? 24 ?? 3600 s = 9,46 ?? 10 17 J ou 262,7 TWh ( plus de 1 / 100e de la production mondiale d'??nergie). Le total r??el calcul v??rification chaque touche pour voir si vous avez trouv?? une solution serait de consommer plusieurs fois ce montant.

Cependant, cet argument suppose que les valeurs de registre sont modifi??s ?? l'aide jeu classique et les op??rations qui g??n??rent in??vitablement claires entropie. Il a ??t?? d??montr?? que le mat??riel informatique est con??u pour ne pas rencontrer cette obstruction th??orique (voir Calcul r??versible), mais aucun de ces ordinateurs sont connus pour avoir ??t?? construit.

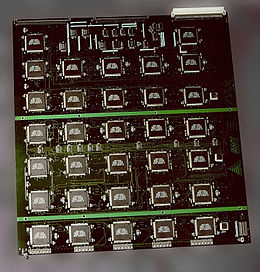

Successeurs disponibles Comme commerciales de ASIC gouvernementale Solution ??galement connus comme personnalis?? attaque mat??rielle, aujourd'hui deux nouvelles technologies ont prouv?? leur capacit?? ?? l'attaque de certains chiffres force brute. L'un est moderne unit?? de traitement graphique (GPU) de la technologie, l'autre est le gate array (FPGA) la technologie de field-programmable. prestation de GPU de leur disponibilit?? et le prix-rendement ?? l'??chelle avantage, les FPGA de leur efficacit?? ??nerg??tique par op??ration cryptographique. Les deux technologies tentent de transporter les avantages du traitement parall??le ?? des attaques en force. En cas de GPU quelques centaines, dans le cas de certains FPGA mille unit??s de traitement qui les rend beaucoup mieux adapt?? ?? la fissuration des mots de passe que les processeurs classiques. Diverses publications dans les domaines de l'analyse cryptographique ont prouv?? l'efficacit?? ??nerg??tique de la technologie FPGA d'aujourd'hui, par exemple, le Ordinateur Copacobana FPGA Cluster consomme la m??me ??nergie que d'un seul PC (600 W), mais fonctionne comme 2500 PC pour certains algorithmes. Un certain nombre d'entreprises de fournir FPGA solutions d'analyse cryptographique bas??es sur le mat??riel ?? partir d'un seul FPGA Carte PCI Express ?? des ordinateurs de FPGA d??di??s. WPA et WPA2 ont bien ??t?? attaqu??s par force brute, en r??duisant la charge de travail d'un facteur 50 par rapport aux processeurs classiques et certains cent en cas de FPGA.

AES permet d'utiliser des cl??s de 256 bits. Casser une cl?? de 256 bits sym??trique par la force brutale n??cessite 2 128 fois plus de puissance de calcul d'une cl?? de 128 bits. Un dispositif qui pourrait v??rifier un milliard de milliards (10 18) AES touches par seconde (si un tel dispositif ne pourrait jamais ??tre fait - ?? partir de 2012, les supercalculateurs ont des capacit??s de calcul de 20 Peta-FLOPS, voir Titan. Donc 50 supercalculateurs seraient n??cessaires pour traiter (10 18) d'op??rations par seconde) serait en th??orie besoin d'environ 3 ?? 10 51 ann??es d'??puiser l'espace cl?? de 256 bits.

Une hypoth??se sous-jacente d'une attaque par force brute est que le keyspace complet a ??t?? utilis?? pour g??n??rer des cl??s, quelque chose qui se appuie sur un syst??me efficace G??n??rateur de nombres al??atoires, et qu'il n'y a pas de d??faut de l'algorithme ou de sa mise en oeuvre. Par exemple, un certain nombre de syst??mes qui ont ??t?? initialement pens??s pour ??tre impossible ?? craquer par la force brutale ont n??anmoins ??t?? craqu?? parce que la espace de cl?? de recherche ?? travers a ??t?? jug??e beaucoup plus faible que le pensait initialement, en raison d'un manque d'entropie dans leur des g??n??rateurs de nombres pseudo-al??atoire. Il se agit notamment La mise en ??uvre de Netscape SSL (c??l??bre craquel??e par Ian Goldberg et David Wagner en 1995) et un Debian / Ubuntu ??dition du OpenSSL d??couvert en 2008 d'??tre imparfait. Un manque d'entropie similaire mis en ??uvre conduit ?? la rupture de Enigma code.

Le recyclage des titres de comp??tences

Le recyclage des titres de comp??tences se r??f??re ?? la hacking pratique de r??utiliser nom d'utilisateur et de mot de passe combinaisons sont r??unis dans les pr??c??dentes attaques en force. Une forme particuli??re de recyclage des titres de comp??tences est passer le hachage, o?? non sal?? hach?? pouvoirs sont vol??s et r??utilis?? sans ??tre brutale forc??s.

Codes ind??chiffrables

Certains types de cryptage, par leurs propri??t??s math??matiques, ne peuvent pas ??tre vaincus par la force brute. Un exemple de ceci est une-time pad cryptographie, o?? chaque peu en clair a une touche correspondante d'une s??quence v??ritablement al??atoire de bits cl??s. A 140 cha??ne de caract??res-pad-cod?? une seule fois soumis ?? une attaque par force brute serait finalement r??v??ler toutes les cha??nes de 140 caract??res possible, y compris la bonne r??ponse - mais de toutes les r??ponses donn??es, il n'y aurait pas moyen de savoir ce qui ??tait la bonne une. Vaincre un tel syst??me, comme l'a fait par le Projet Venona, se appuie g??n??ralement pas sur la cryptographie pure, mais sur des erreurs dans sa mise en ??uvre: les claviers ne ??tant pas v??ritablement al??atoire, claviers, des op??rateurs de faire des erreurs intercept??e - ou d'autres erreurs.

Contre-mesures

Dans le cas d'une attaque hors ligne o?? l'attaquant a acc??s au mat??riel chiffr??, il peut essayer des combinaisons de touches ?? sa guise sans le risque de d??couverte ou interf??rence. Cependant les administrateurs de base de donn??es et de r??pertoires peuvent prendre des contre-contre les attaques en ligne, par exemple en limitant le nombre de tentatives qu'un mot de passe peut ??tre jug??, en introduisant des retards entre les tentatives successives, augmentant la complexit?? de la r??ponse (par exemple, n??cessite une r??ponse de CAPTCHA ou un code de v??rification envoy?? par t??l??phone portable), et / ou blocage des comptes apr??s les tentatives de connexion infructueuses. les administrateurs de sites Web peuvent emp??cher une adresse IP particuli??re d'essayer plus d'un nombre pr??d??termin?? de tentatives de mot de passe contre tout compte sur le site.

Inverse attaque par force brute

Dans une attaque par force brute inverse, un seul mot de passe (g??n??ralement communs) est test??e contre plusieurs noms d'utilisateur ou des fichiers crypt??s. Le processus peut ??tre r??p??t?? pour un petit nombre de mots de passe. Dans une telle strat??gie, l'attaquant ne est g??n??ralement pas cibler un utilisateur sp??cifique. Inverser les attaques par force brute peuvent ??tre att??nu??s par l'??tablissement d'une politique de mot de passe qui interdit les mots de passe communs.